FuzZy 해시(FuzZyDoc)

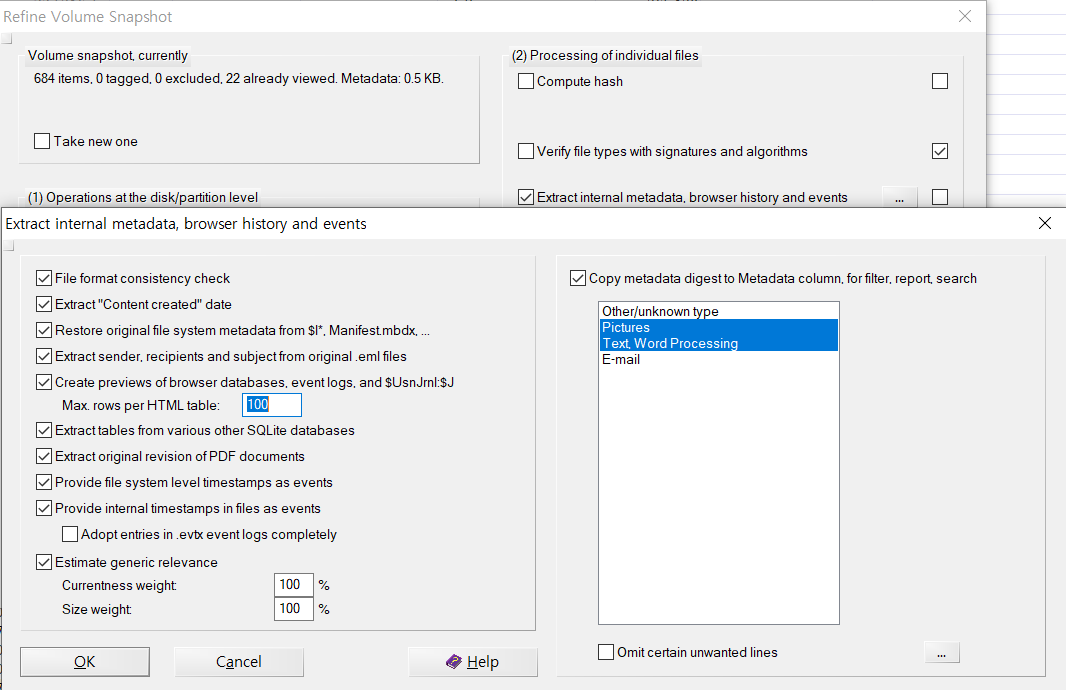

문서 (워드, PPT, Excel, Email, TXT 등)의 텍스트 내용을 통해 일치여부를 식별할 수 있는 기능이다.

내용이 대체로 동일한 문서 (예 : 동일한 레터 헤드로 동일한 회사에서 생성 한 송장)는

동일한 텍스트의 양에 따라 중요한 세부 정보 (청구 지 주소, 가격)가

변경 되더라도 알고리즘에 의해 유사한 것으로 간주한다.

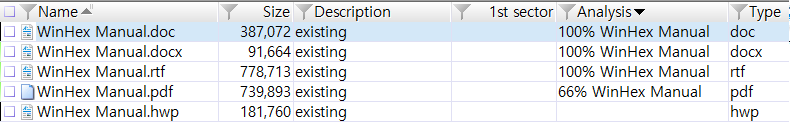

동일한 내용의 파일의 형식(.doc -> .pdf, .hwp 등)이 변경된 경우에도 유사한 것으로 간주한다.

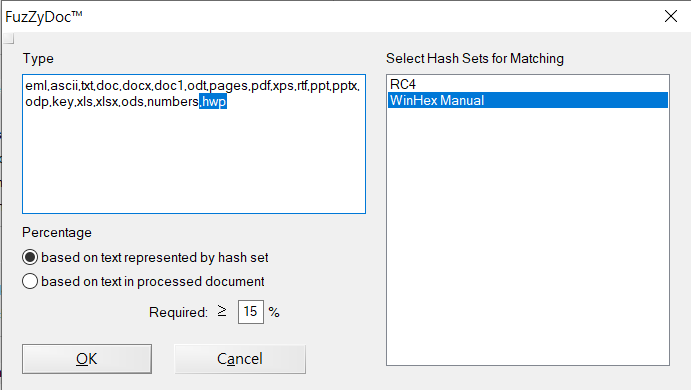

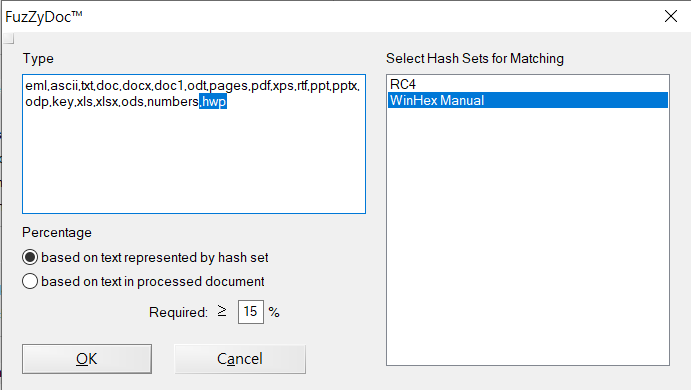

Hwp 파일은 default 설정이 아니므로 간단히 추가만 해주면 가능함

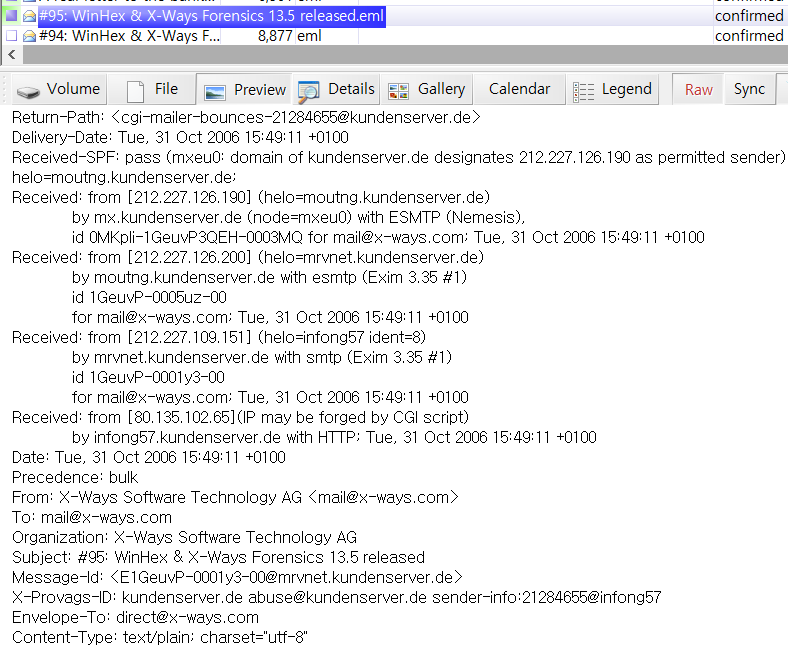

1) 기본 default 세팅으로 Fuzzy 검색하면 hwp은 탐지 안됨

2) X-ways내 hwp viewer도 내장되어 있으므로, 간단히 hwp만 추가해주면 확인 가능

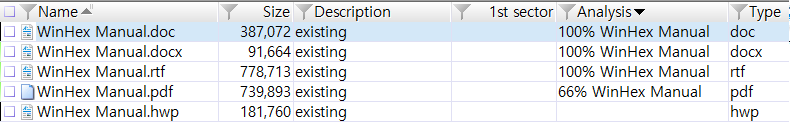

3) hwp 파일도 FuzzyDoc을 통해 유사도 100% 확인됨

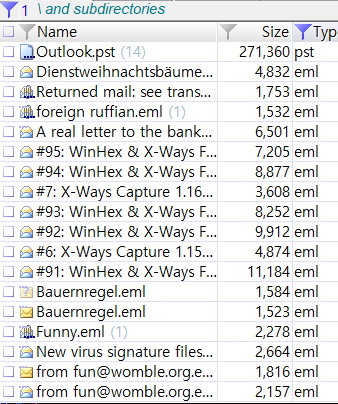

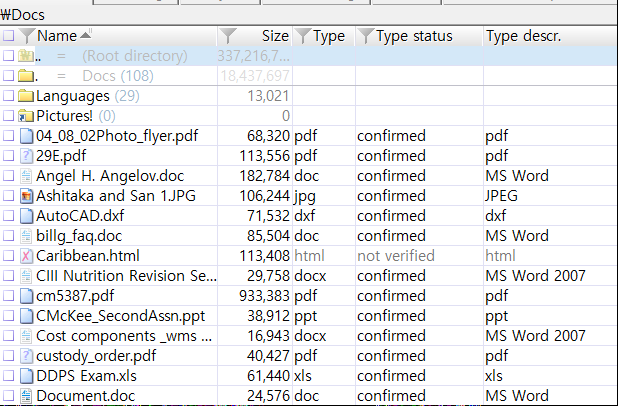

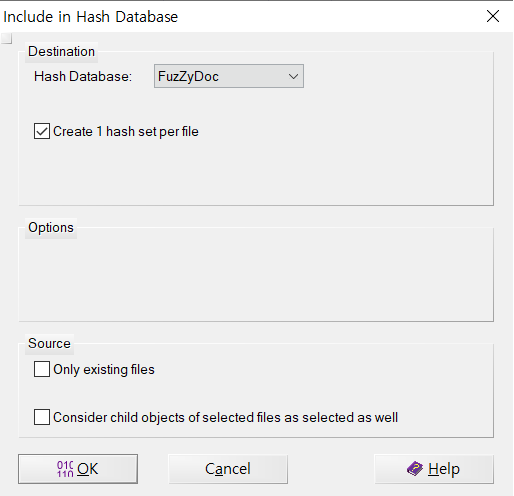

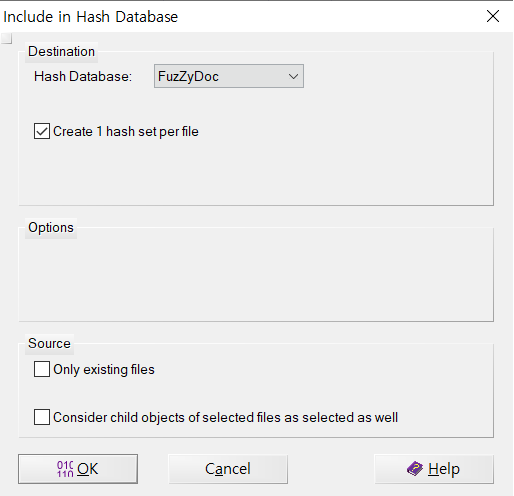

(실습) NTFS Image.e01에서 RC4.pdf 파일의 FUZZY 해시를 계산하고 해시셋을 만들고,

만들어진 FUZZY 해시와 동일한 파일을 Ext2 Image.e01에서 검색하자

1) FUZZY 해시셋 만들기

2) FUZZY 해시 검색

3) 유사도 확인

// 크기 차이가 나지만 FUZZY 해시값은 100% 동일함을 확인(Analysis 탭에서 확인 가능)

// 크기 차이가 나지만 FUZZY 해시값은 100% 동일함을 확인(Analysis 탭에서 확인 가능)