- Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx

- 원격데스크톱 연결이벤트를 수신하면 가장 먼저 발생하는 이벤트로 이후에 사용자 인증 진행

- Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx

- 원격데스크톱 연결의 사용자 인증 완료 후 진행되는 세션 관련 이벤트

- Microsoft-Windows-TerminalServices-RDPClient%4Operational.evtx

- 원격데스크톱 연결 요청 이벤트

'Digital Forensics > Windows' 카테고리의 다른 글

| 이벤트로그 분석 - 무선AP 연결 확인 (0) | 2021.01.11 |

|---|---|

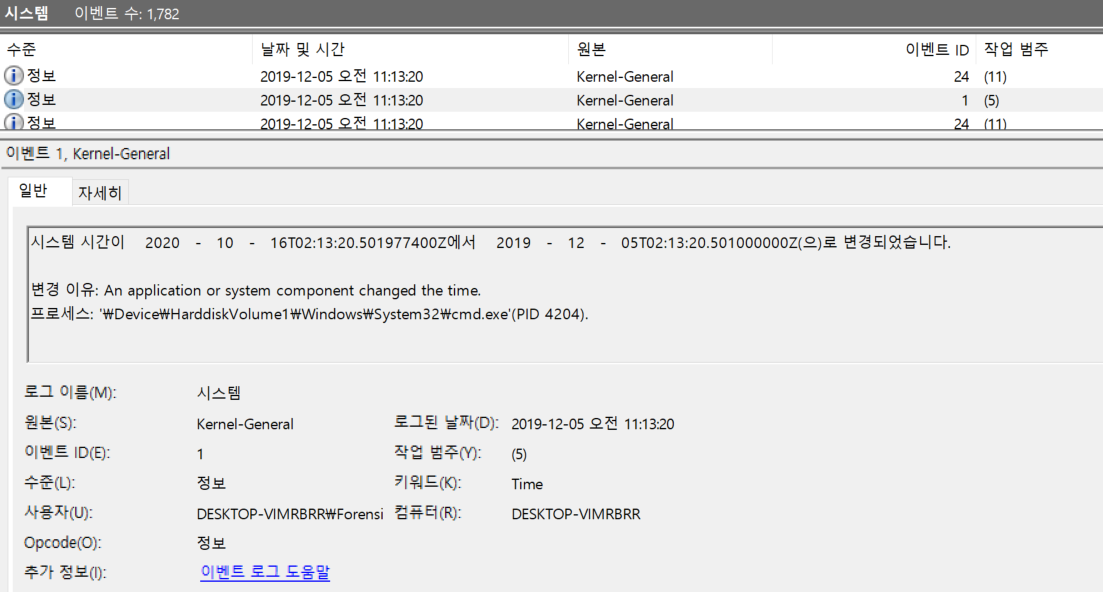

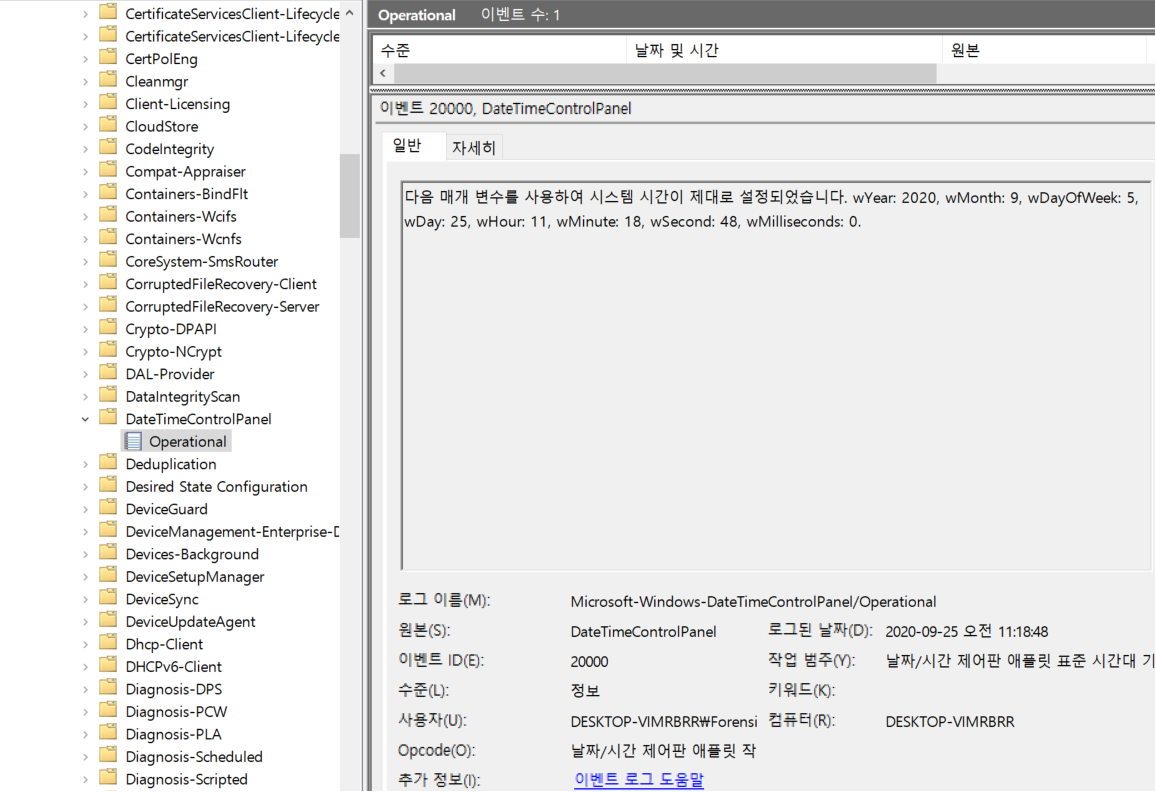

| 이벤트로그 분석 - 시스템시간 변경 확인 (0) | 2021.01.11 |

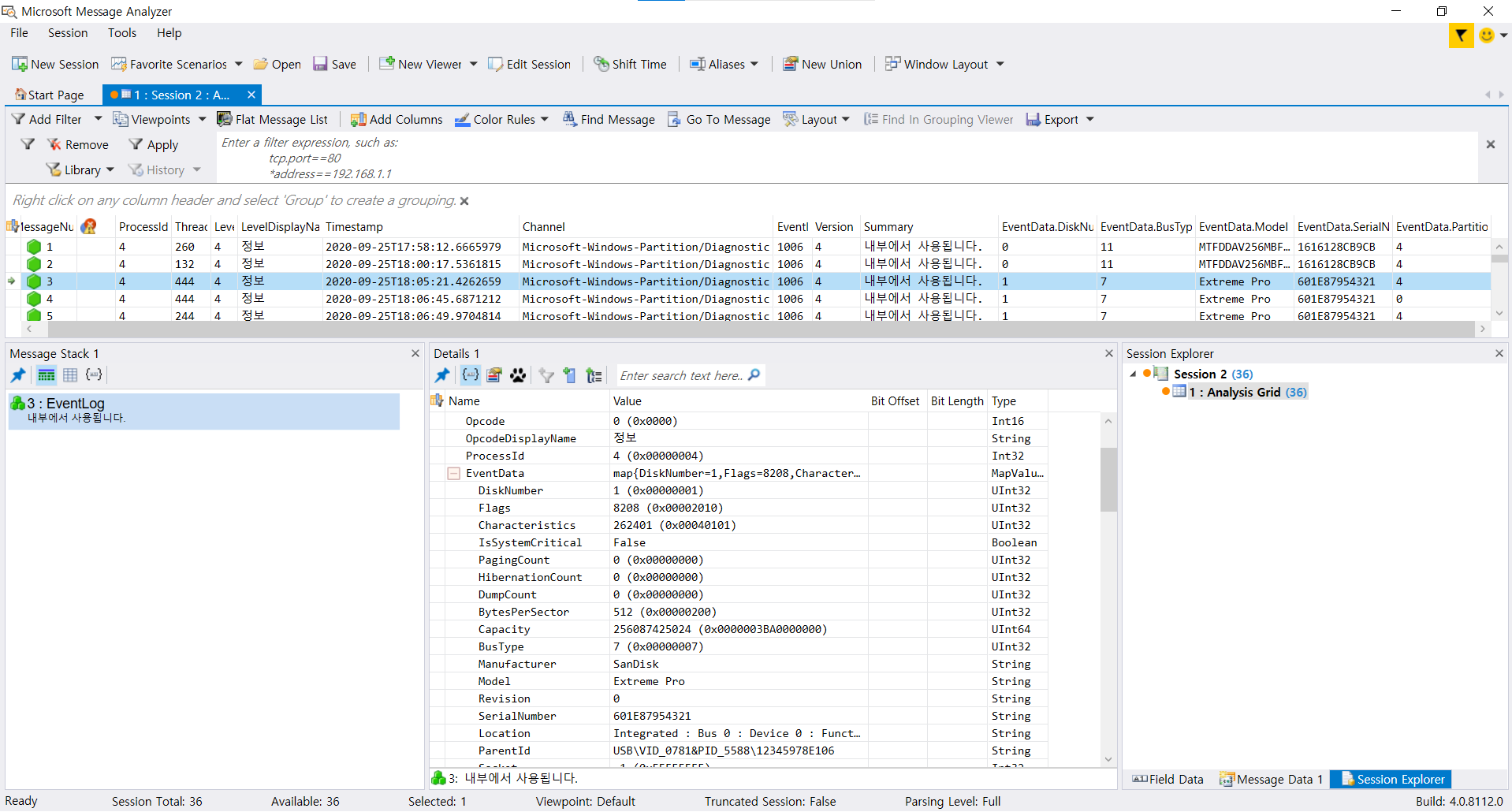

| 이벤트로그 분석 - USB 연결흔적 확인 (1) | 2021.01.10 |

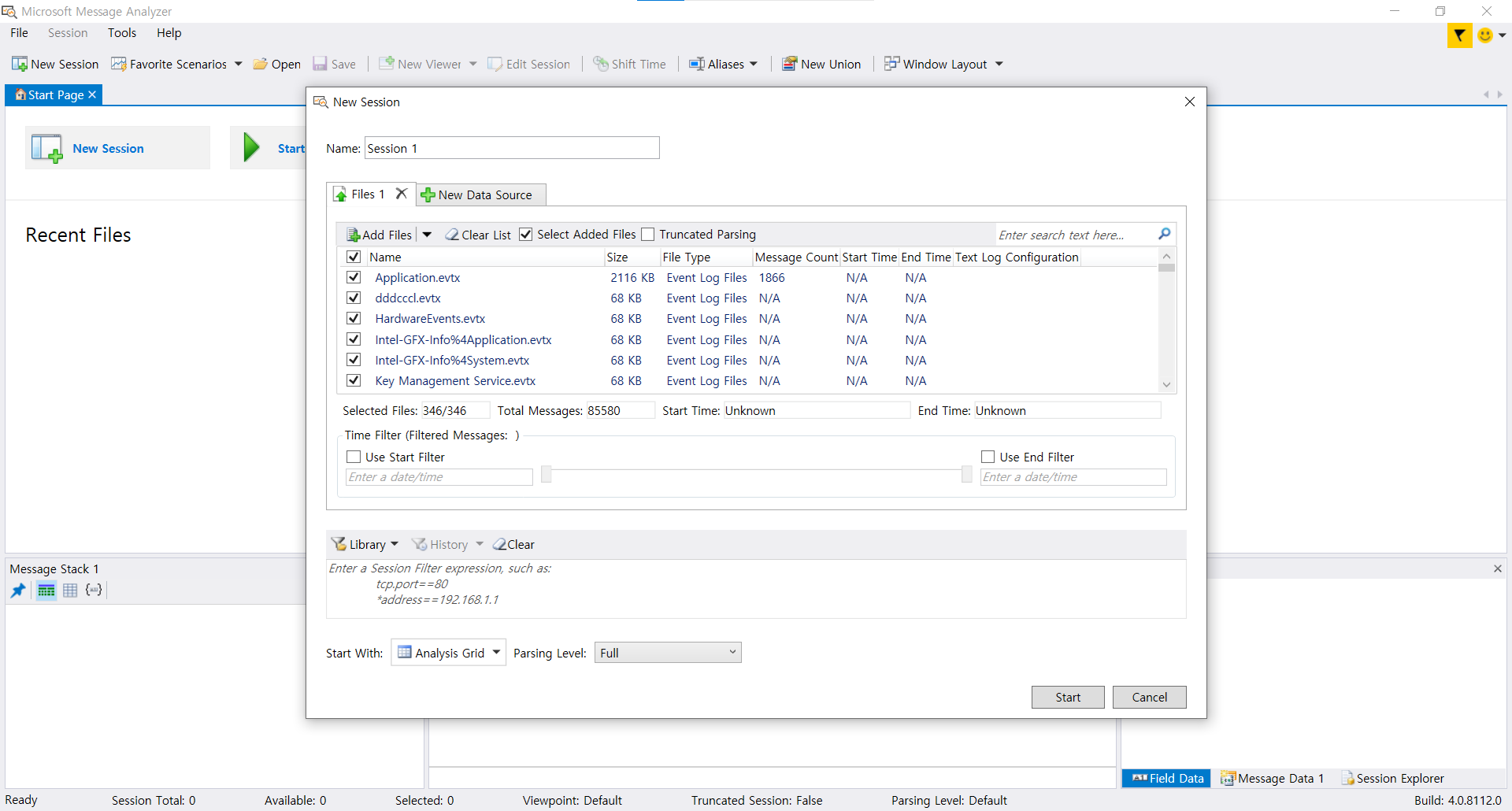

| 이벤트로그 분석도구 (0) | 2021.01.09 |

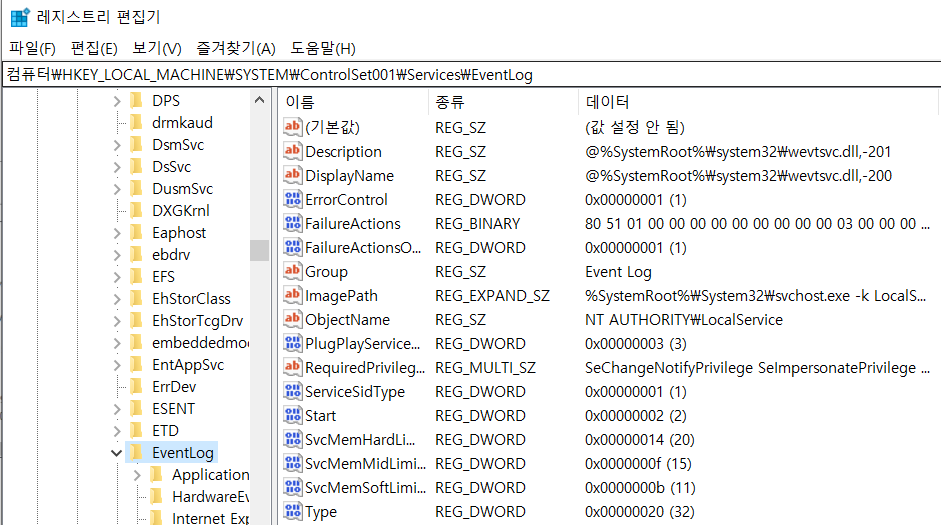

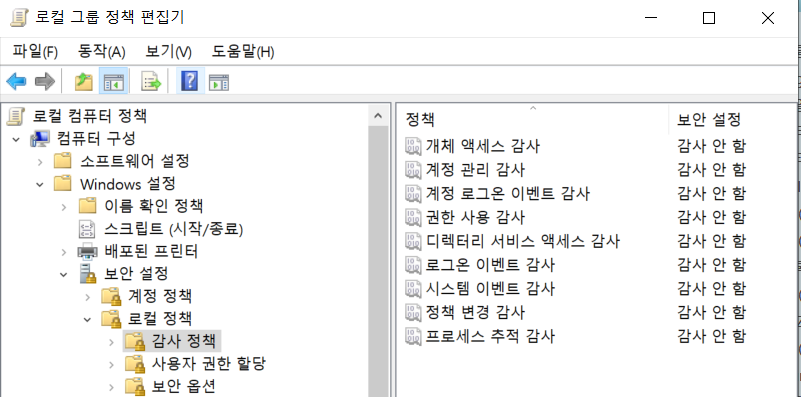

| 윈도우 이벤트로그(Windows EventLog) (0) | 2021.01.08 |