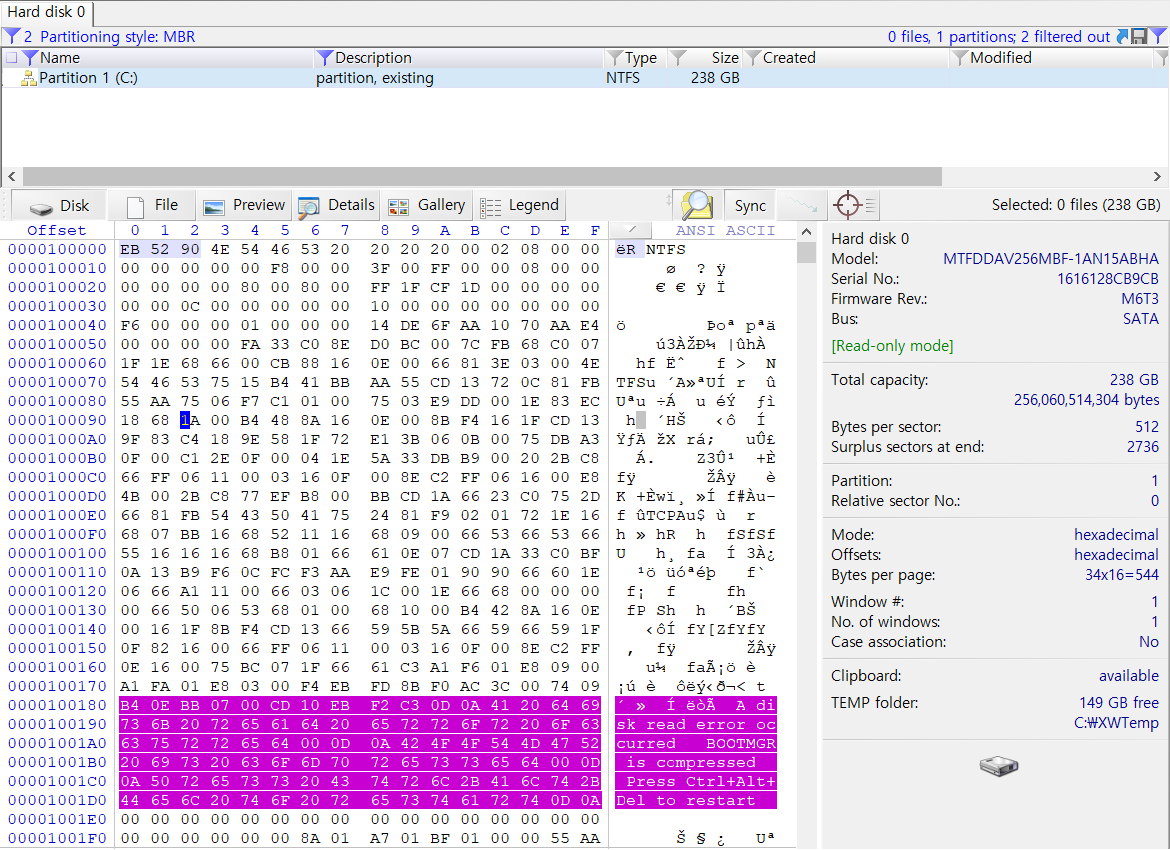

VBR 확인

Volume Serial Number 확인 (Little Endian)

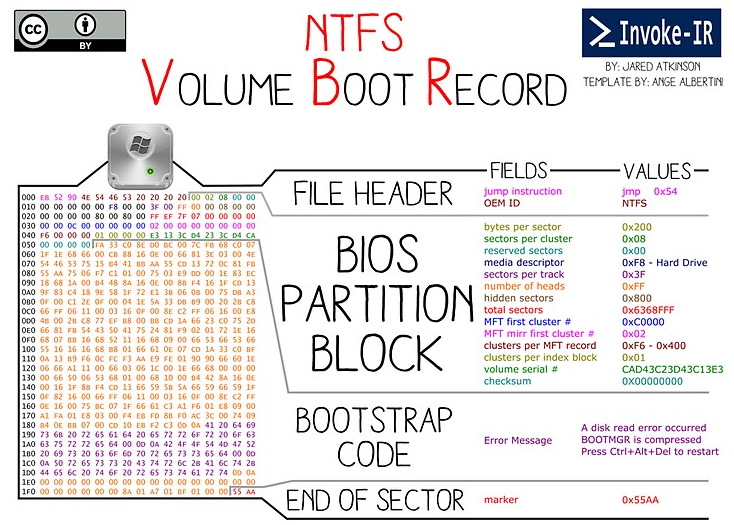

※ VBR(Volume Boot Record)

VBR은 NTFS로 포맷된 볼륨의 가장 앞 부분에 위치함

부트 섹터, NTLDR 위치정보, 추가적인 부트 코드를 저장함

VBR의 앞에는 MBR(1 sector) + Slack(62 sector 또는 2047 sector : 기본 OS 포맷시)가 있음

FAT 파티션의 예약된 영역과 유사하게

부트 섹터(Boot Sector)와 부트 코드(NTLDR Information & Boot Strap)로 구성됨

일정한 크기를 갖지 않고 클러스터 크기에 따라 가변적임

MBR(Master Boot Record)에서 부팅 가능한 파티션을 찾은 후,

해당 파티션의 VBR을 호출함

'Digital Forensics > X-Ways' 카테고리의 다른 글

| [X-Ways Forensics] 17 NTFS MFT Record 속성 (0) | 2020.12.30 |

|---|---|

| [X-Ways Forensics] 16 파티션 복구 (Partition Recovery) (0) | 2020.12.08 |

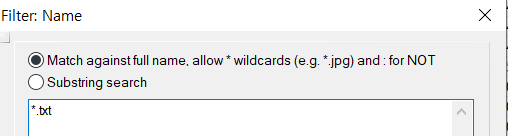

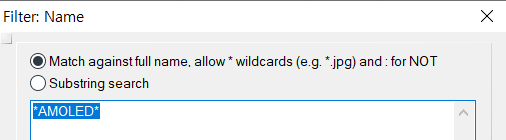

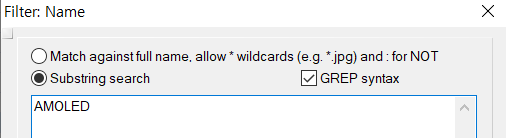

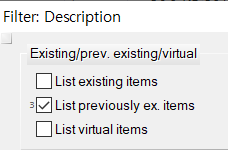

| [X-Ways Forensics] 14 Filtering (필터링) (0) | 2020.12.08 |

| [X-Ways Forensics] 13 Navigation (0) | 2020.12.08 |

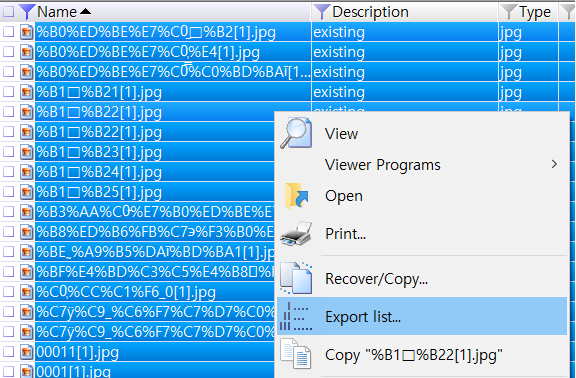

| [X-Ways Forensics] 11 Export list (0) | 2020.12.08 |