반응형

<DFRWS USA 2019> - 2일차

【 2019. 7. 15. 】

□ Session I : Memory Forensics (메모리 포렌식)

◦ 좌 장 : Andrew White (Dell Secureworks)

◦ 발표 1

- 주제 : 윈도우 메모리 포렌식(PTE 검사를 통한 코드인젝션 탐지)

(원제 : Windows Memory Forensics: Detecting (un)intentionally hidden injected Code by examining Page Table Entries)

- 발표자 : Frank Block (ERNW)

- 발표내용

△ 악성프로그램은 다른 프로세스를 조작하거나 그 존재를 숨기기 위해 코드인젝션 기법을 이용함

△ 인젝션된 악성코드는 적어도 어느 순간 CPU에 의해 실행됨

△ 기존 코드인젝션 탐지 도구들로부터 탐지가 불가능한 실행가능한 페이지(executable pages)들의 은닉 기법과 새로운 탐지 기법을 발견함

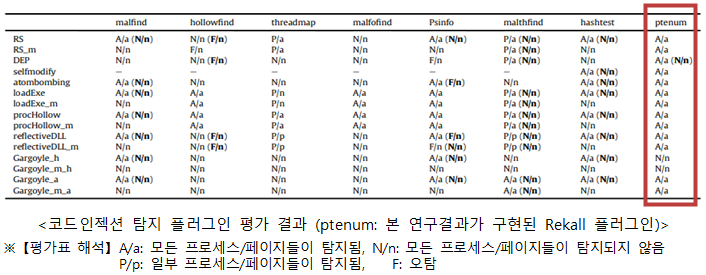

△ 연구결과를 메모리 포렌식 프레임워크인 ‘Rekall*’의 플러그인(ptenum) 방식으로 구현함

* Google에서 메모리포렌식 오픈소스 툴인 ‘Volatility’를 기반 제작함

- 시사점 : 코드인젝션 탐지 필요시 Rekall 플러그인(ptenum) 활용

반응형

'Digital Forensics' 카테고리의 다른 글

| DFRWS USA 2019 - BOF & Works In Progress (0) | 2019.10.17 |

|---|---|

| DFRWS USA 2019 - HTC Vive*를 이용한 몰입형 가상현실 메모리 포렌식 (0) | 2019.10.17 |

| DFRWS USA 2019 - 오픈소스 악성코드 분석도구 'Ghidra' (0) | 2019.10.17 |

| DFRWS USA 2019 - 로우 레벨 메모리 추출 (0) | 2019.10.17 |

| DFRWS USA 2019 - 디지털포렌식 Triage 도구 ‘KAPE’ (2) | 2019.10.17 |