<DFRWS USA 2019> - 2일차

【 2019. 7. 15. 】

□ Session I : Memory Forensics (메모리 포렌식)

◦ 좌 장 : Andrew White (Dell Secureworks)

◦ 발표 2

- 주제 : HTC Vive*를 이용한 몰입형 가상현실 메모리 포렌식

(원제 : Inception: Virtual Space in Memory Space in Real Space - Memory Forensics of Immersive Virtual Reality with the HTC Vive)

* HTC社에서 개발한, 머리에 착용하는 가상현실 디스플레이 장치

- 발표자 : Peter Casey (University of New Haven)

- 발표내용

△ 몰입형 가상현실 시스템인 HTC Vive의 메모리 포렌식을 통해, VR기기의 가상환경(VE), 위치, 상태 등을 추출하고, 가상환경 설정의 시각화 재구성 가능성 확인

△ HTC Vive의 데이터 추출 자동화를 위해 Volatility 프레임워크를 위한 VR 메모리 포렌식 플러그인(vivedump) 제작

- 시사점

△ VR(가상현실), AR(증강현실), MR(혼합현실) 등의 기술을 활용하는 사례가 많아짐에 따라, 가상환경(VE: Virtual Environment)에 대한 디지털 포렌식 분석 필요성 증가

△ 각 제조사별 기기에 따라 상이한 추출방법, 분석방법이 필요하므로, 선제적인 연구 및 대응 필요

'Digital Forensics' 카테고리의 다른 글

| DFRWS USA 2019 - 구문론적 파일카빙 및 재현가능한 데이터셋 자동생성 (0) | 2019.10.17 |

|---|---|

| DFRWS USA 2019 - BOF & Works In Progress (0) | 2019.10.17 |

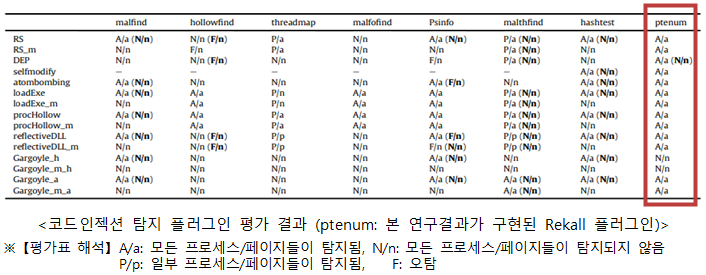

| DFRWS USA 2019 - PTE 검사를 통한 코드인젝션 탐지 (0) | 2019.10.17 |

| DFRWS USA 2019 - 오픈소스 악성코드 분석도구 'Ghidra' (0) | 2019.10.17 |

| DFRWS USA 2019 - 로우 레벨 메모리 추출 (0) | 2019.10.17 |