<MBR이 손상된 경우 복원방법>

Bootcode는 깨끗한 MBR의 Bootcode를 복사하여 붙여넣고,

Partition Table이 깨진 경우 각각의 파티션 정보를 수집하여

직접 Partition Table Layout에 맞춰 입력해준다.

Forensics 관점에서는 MBR을 완전히 복원할 필요 없이(부팅이 목적이 아니므로),

Partition Table만 복원하는 것으로 충분하다.

<VBR의 부트섹터가 손상된 경우 복원방법 - 백업본 있는 경우>

VBR은 수작업으로 복원하기가 어렵다.

각 필드 하나하나를 채우기가 어렵기 때문이다.

일반적인 경우 백업본을 활용하는 것이 좋다.

NTFS인 경우 파일 시스템의 맨 마지막 섹터에 백업본이 있다.

파티션 매직 같은 프로그램을 사용했을 경우

백업본을 정상적으로 놔두지 않은 경우가 많아 복원이 어려워진다.

FAT인 경우 FAT12나 FAT16은 백업본이 없다.

FAT32의 경우 백업본이 존재하나 위치가 고정되어 있지 않으며,

아이러니하게도 VBR에 백업본의 위치가 기록되어 있다.

따라서, VBR이 손상되었을 경우,

Keyword Search를 하여 VBR 백업본을 찾아보거나,

MS의 경우에 대체로 VBR로부터 6섹터만큼 떨어진 곳에 있으므로 이를 확인해본다.

※ Boot Sector 찾는 방법

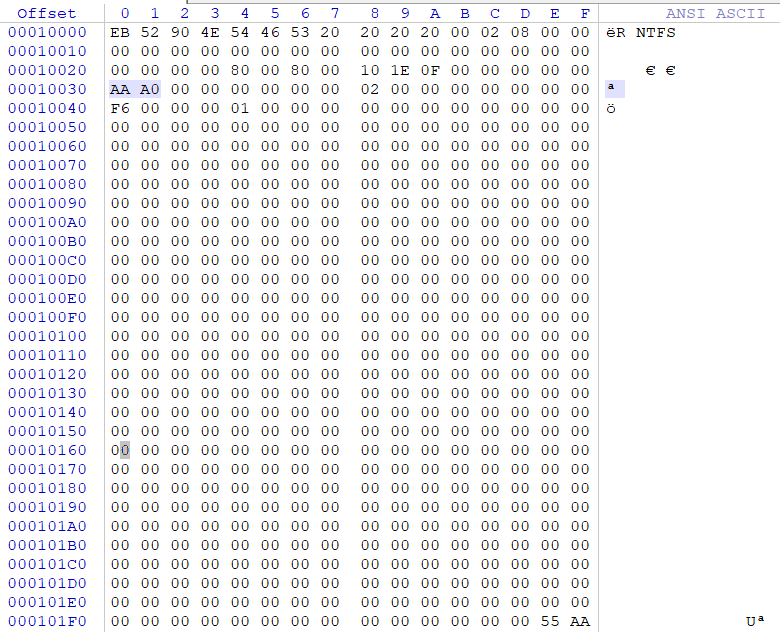

① NTFS - "NTFS" 검색

② FA32 - "MSDOS5.0" 검색

③ FAT64(exFAT) - "EXFAT" 검색

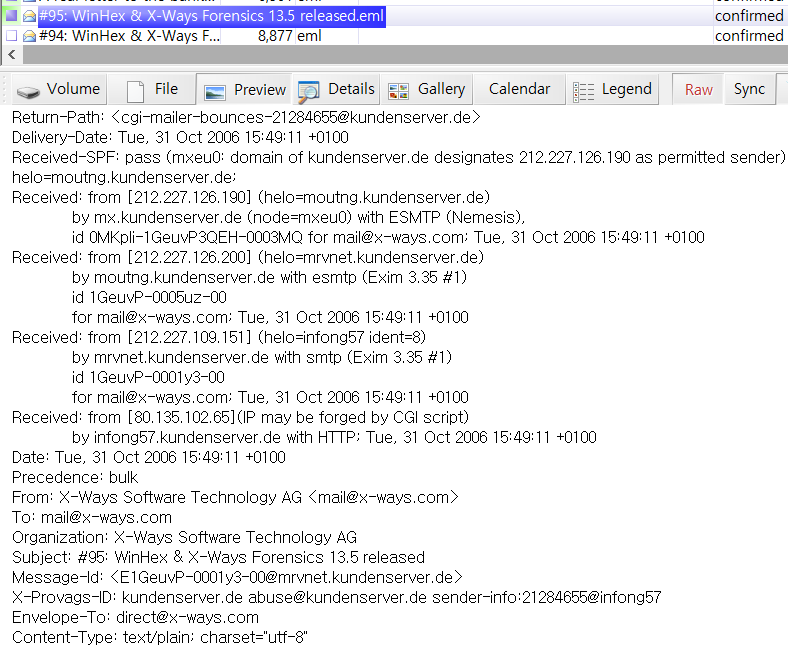

해당 VBR 백업본을 찾은 경우,

Winhex를 이용하여 원래 VBR 위치에 복사하여 붙여넣기 하면 된다.

<VBR의 부트섹터가 손상된 경우 복원방법 - 백업본 없는 경우>

(백업 VBR 있는 경우, 대부분의 포렌식 프로그램에서 자동복원 기능을 지원함)

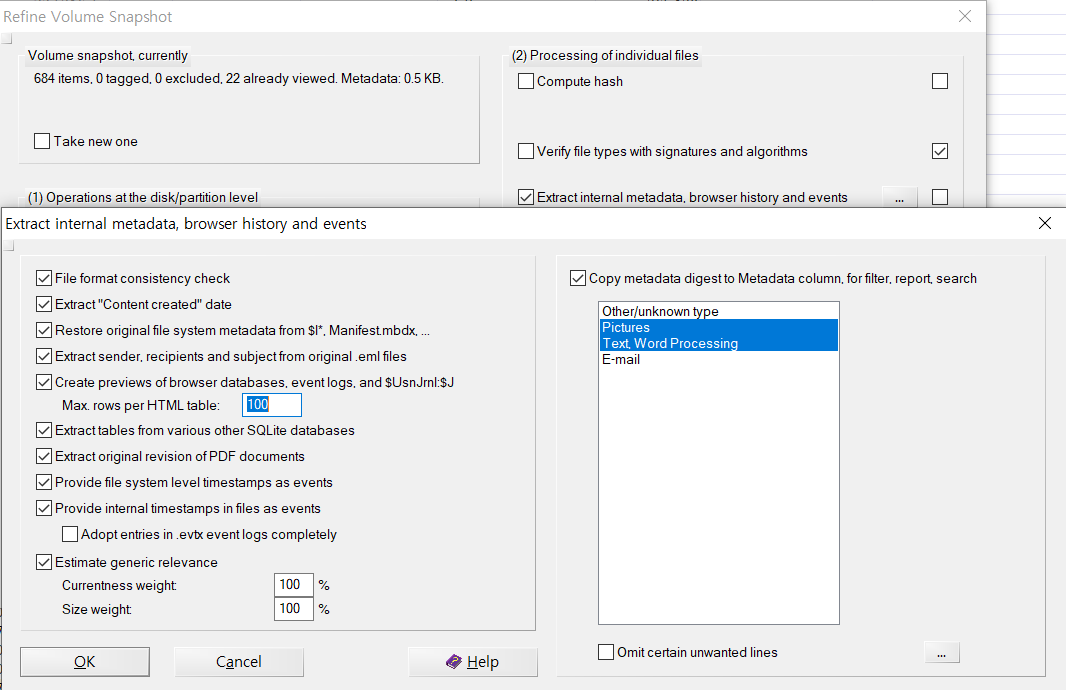

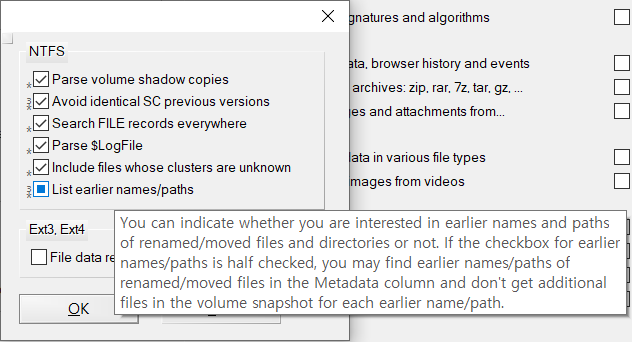

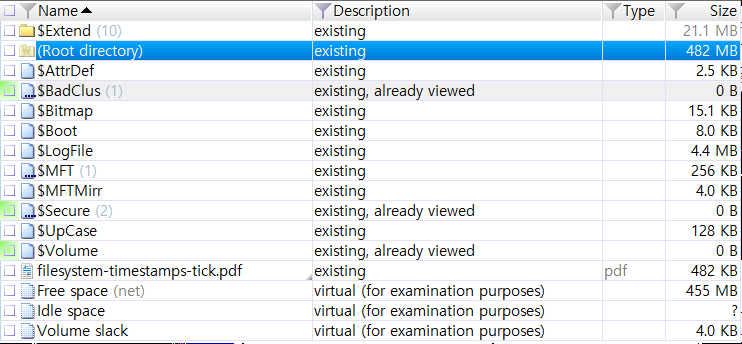

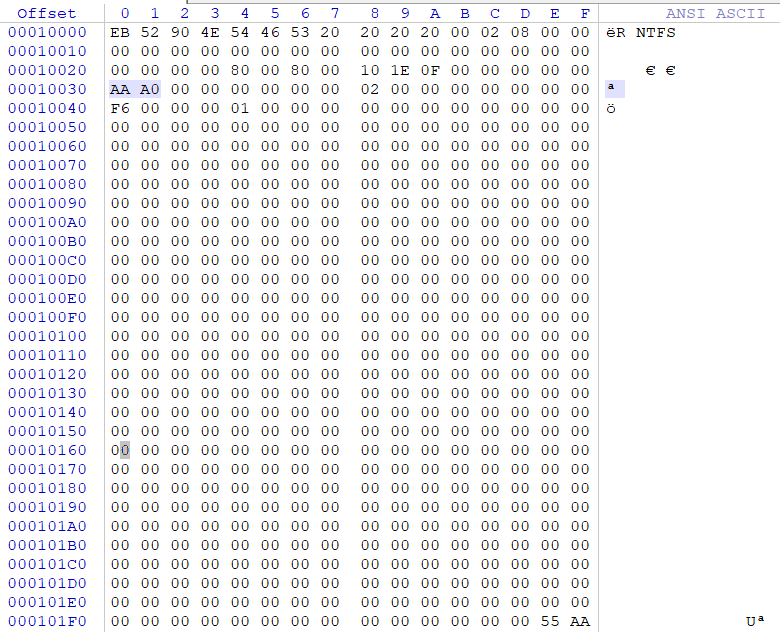

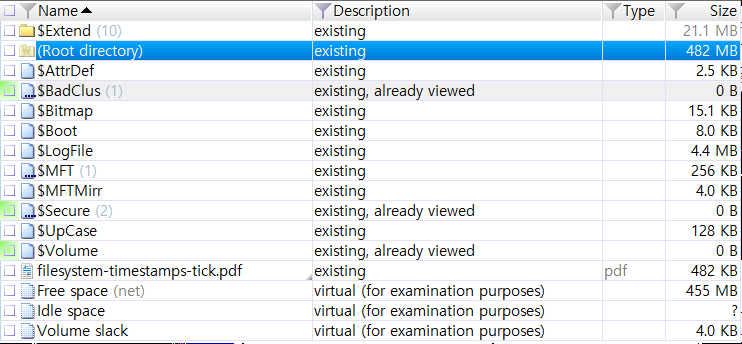

X-ways Forensics는 Boot Sector 중 BIOS Parameter Block의 다음 정보만 있어도 마운트 가능하다.

(다른 포렌식 프로그램들보다 적은 요건으로도 마운트를 해줌)

OEM ID, Total Sector(디스크 사이즈보다 작아야 함),

Start Cluster for $MFT(또는 Start Cluster for $MFTMirr 중 하나)

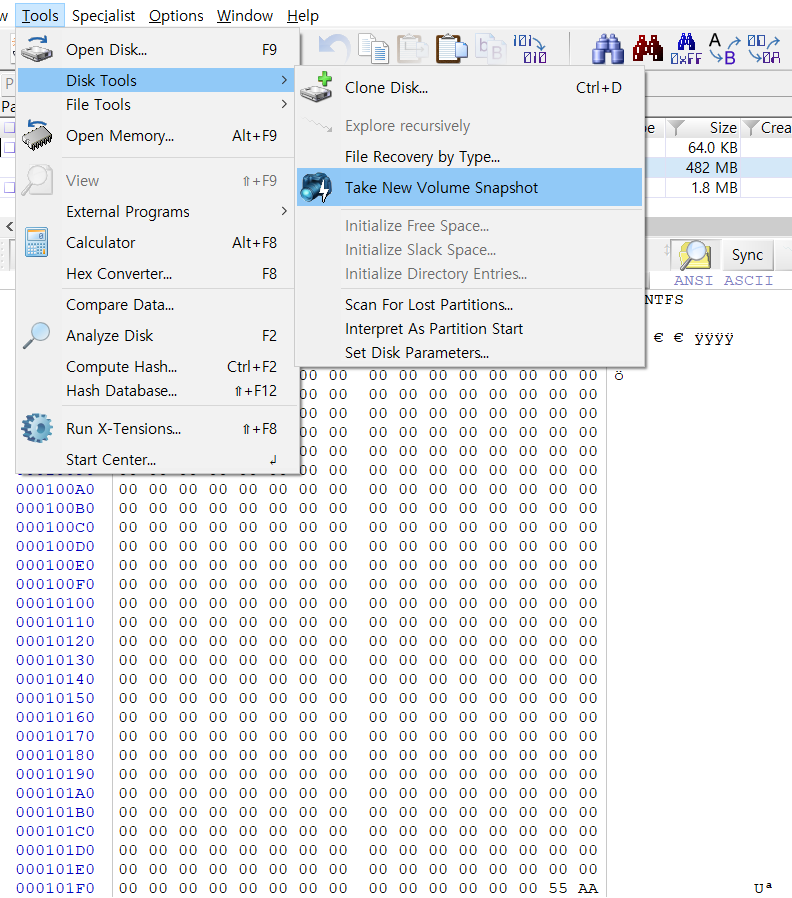

위의 정보에 해당하는 부분만 수동으로 복원하여(WinHex 활용),

Take New Volume Snapshot 하면 마운트 성공!!

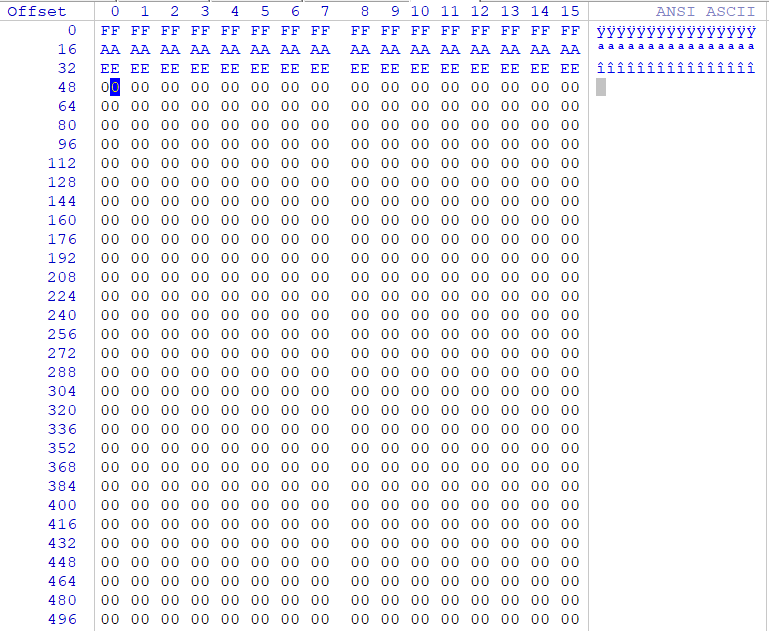

① OEM ID : VBR 이후의 데이터 구조를 확인하여 파일시스템 결정

② Total Sector : 각 볼륨 구간을 식별(Boot Sector 탐색)하여 할당하거나, 전체 디스크 용량 이하로 할당

// Total Sector는 디스크 크기보다 작아야함! (제일 마지막 섹터에서 역산)

// Total Sector는 디스크 크기보다 작아야함! (제일 마지막 섹터에서 역산)

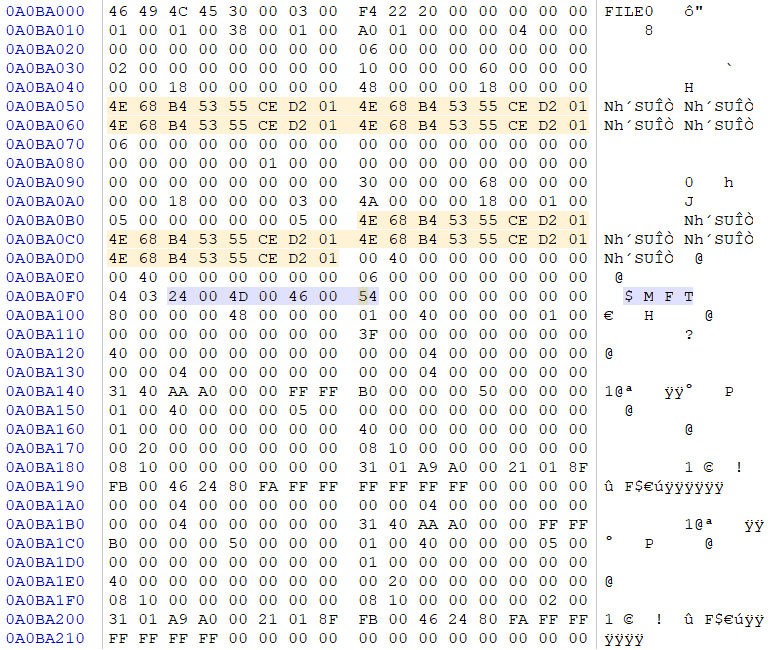

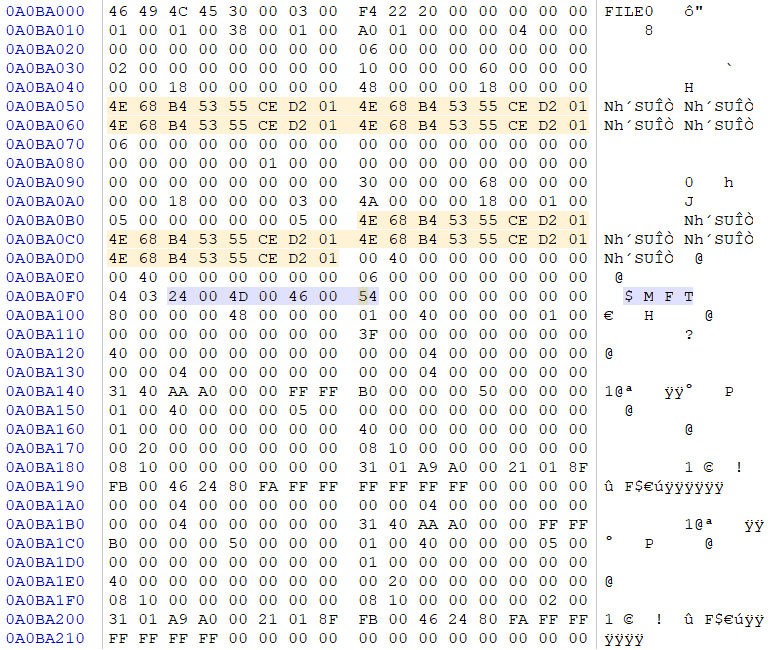

③ Start Cluster for $MFT : VBR 이후 "FILE" Signature 찾아서 $MFT 위치 식별

// Unicode로 $MFT를 찾아서 시작위치를 찾아줌 (A0BA000 <- 디스크위치니까, Start Cluster for $MFT로 변환해주면 AAA0)

// Unicode로 $MFT를 찾아서 시작위치를 찾아줌 (A0BA000 <- 디스크위치니까, Start Cluster for $MFT로 변환해주면 AAA0)

③-1 Start Cluster for $MFTMirr : VBR 이후 "FILE" Signature 찾아서 $MFTMirr 위치 식별

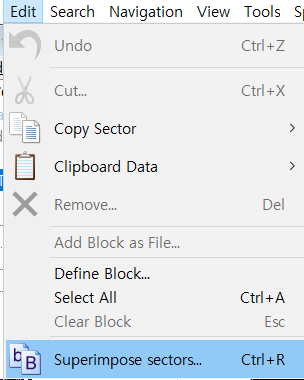

④ VBR 수동복원 후 저장, Take New Volume Snapshot

⑤ VBR 복원 후 Partition 정상 인식(성공!)

- 자동으로 디렉토리 브라우저에 추가된다.

※ 참고

위와 같이 수동분석 하기 전에,,

물론 분석 프로그램에서 제공하는 모든 기능을 활용해보는게 좋다.

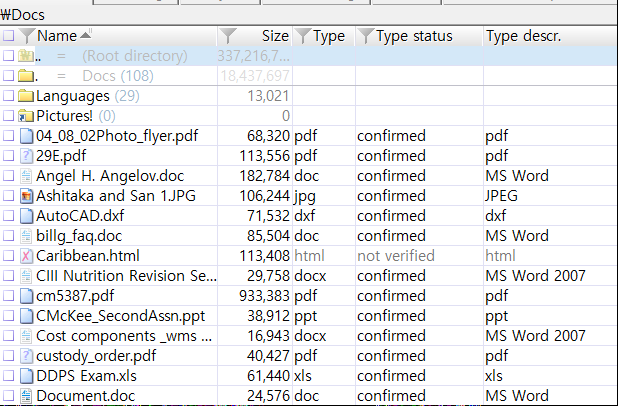

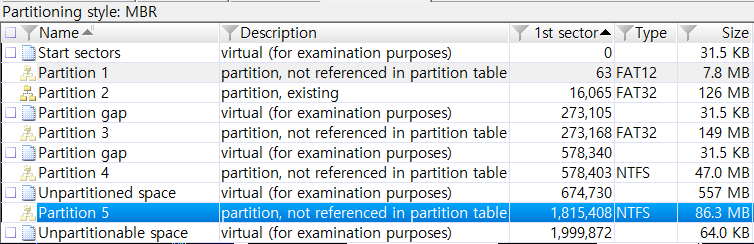

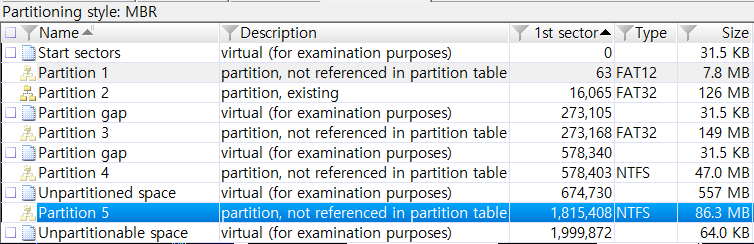

★ X-Ways Forensics 삭제된 파티션 자동 복구 방법

(EnCase - "Partition Finder"와 유사함)

① "Option - General - Auto-detect deleted partitions"

디스크 또는 이미지를 열 때,

파티션 사이 혹은 그 뒤에 존재하는 삭제된 파티션을

자동으로 식별해주는 옵션이다.

(효율성 때문에 전체 섹터를 다 스캔하는 것은 아님)

추가로 식별된 파티션은 삭제된 것으로 표시해준다.

파티션 번호는 순서대로 자동 부여된다.

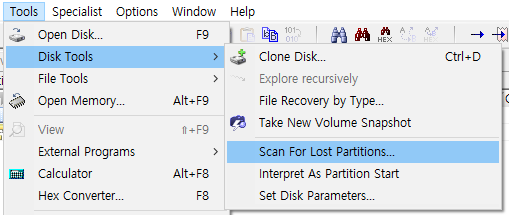

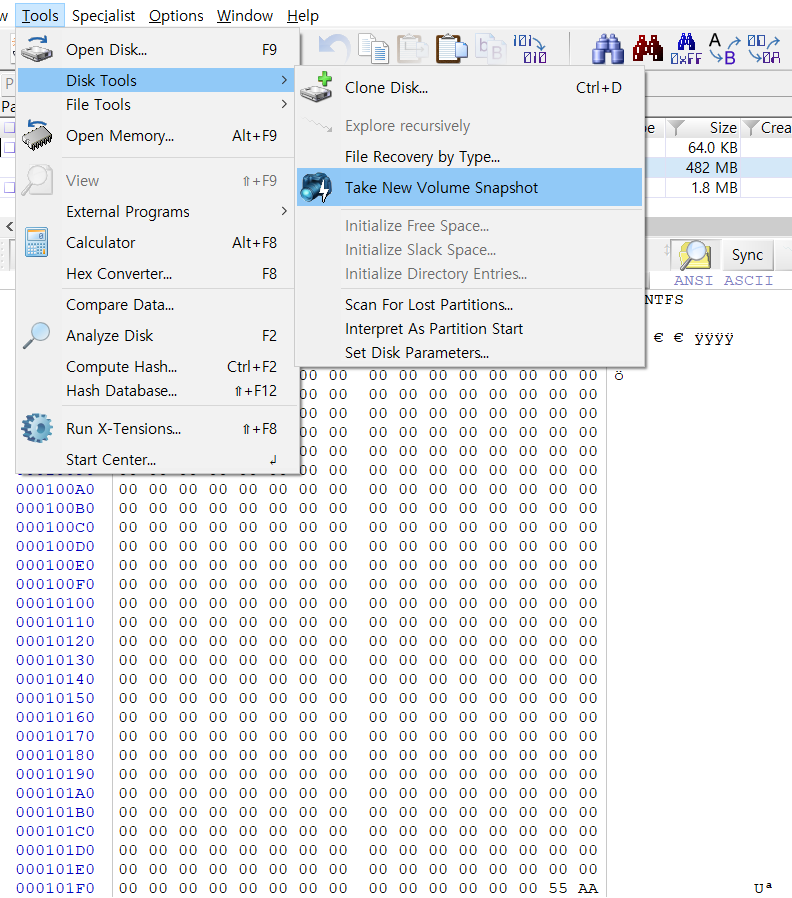

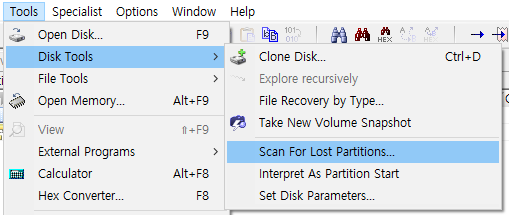

② "Scan for Lost Partitions"

추가로 unpartitioned 영역에서 파티션을 찾아 복구하려면,

Tools - Disk Tools - Scan For Lost Partitions

// Tools - Disk Tools - Scan For Lost Partitions

// Tools - Disk Tools - Scan For Lost Partitions

// 파티션 식별 기준 : FAT, NTFS 부트섹터 검색, EXT2 등 슈퍼블록 검색, MBR 시그니처 검색, MBR 파티션 테이블 등

// 파티션 식별 기준 : FAT, NTFS 부트섹터 검색, EXT2 등 슈퍼블록 검색, MBR 시그니처 검색, MBR 파티션 테이블 등

// 디스크 마지막에 있던 'Partition 5' 찾음!

// 디스크 마지막에 있던 'Partition 5' 찾음!