[Teamviewer Quicksupport Log Analysis] 팀뷰어 퀵서포트 로그 TVlog.html 분석

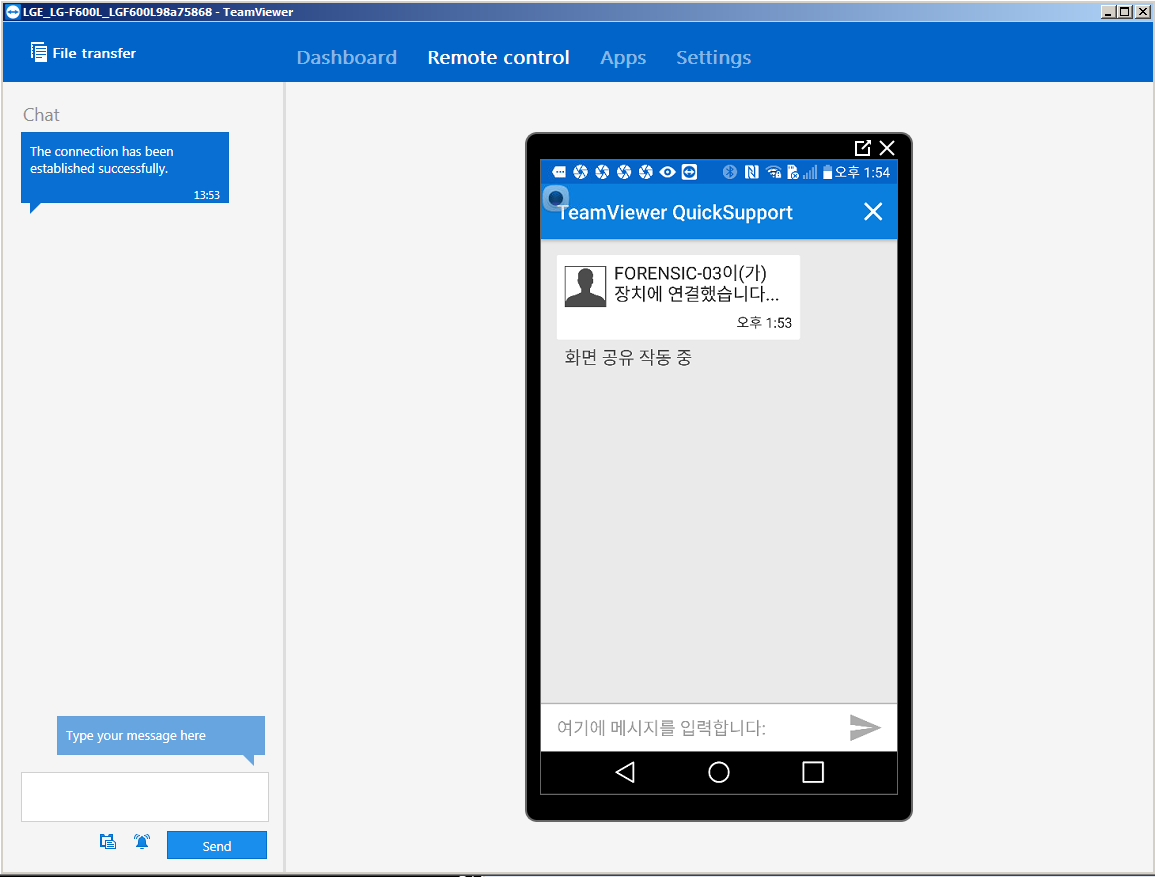

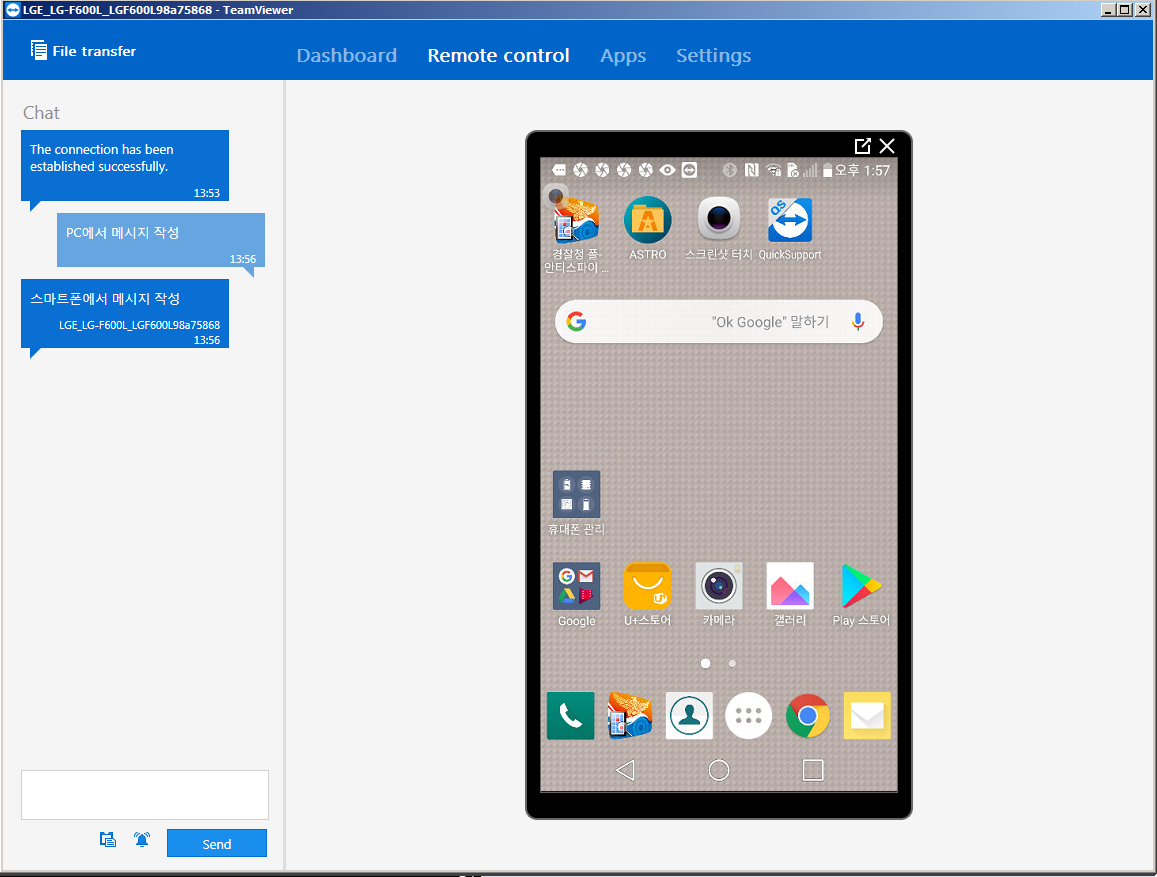

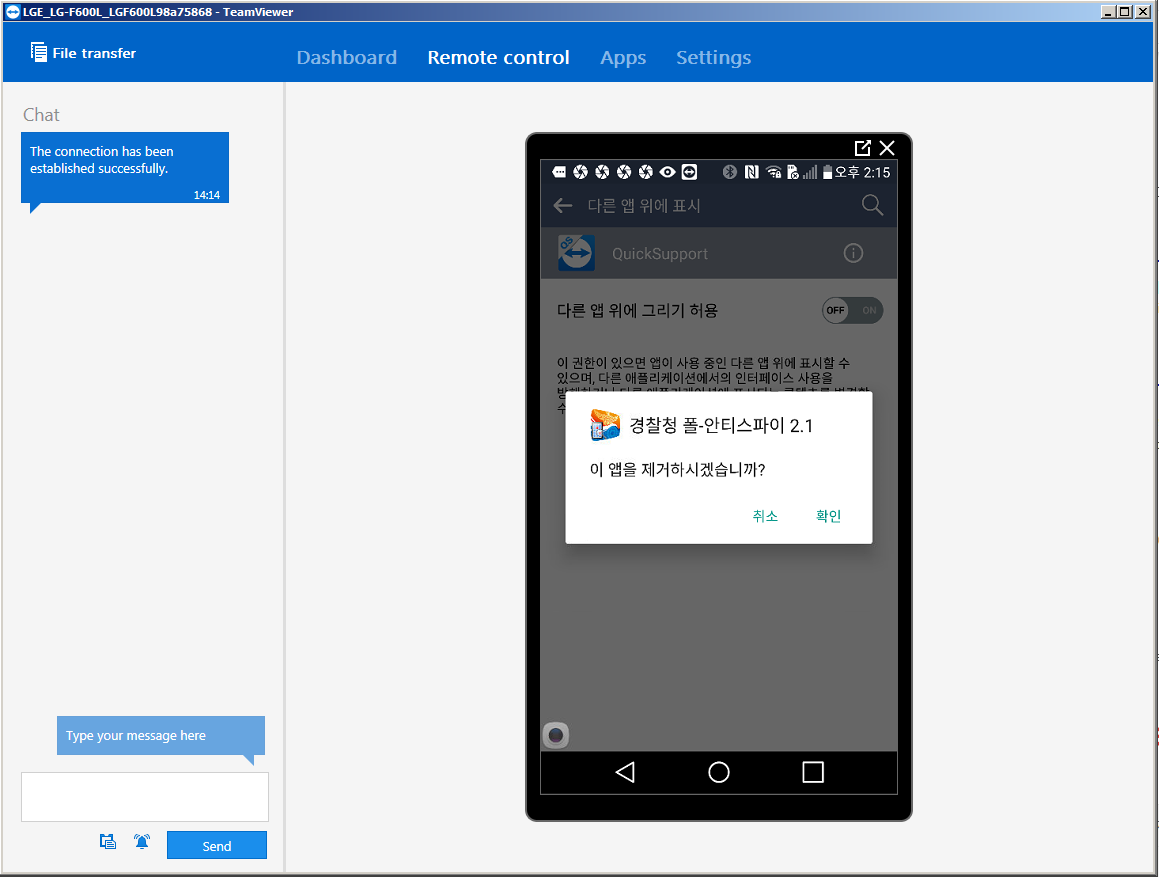

<테스트 환경: PC -> 스마트폰 접속>

PC에서 스마트폰으로 Teanviewer를 이용해 원격접속을 시도한 경우,

PC와 스마트폰에 남는 로그의 의미에 대해서 고민해보자.

Teamviewer 개발사에서는 해당 로그파일을 자기들에게 보내주면 분석해줄 뿐,

정확히 문서화한 정보가 없으므로, 테스트결과를 토대로 추측할 수 있을 뿐이다.

(블로그상 잘못 표현된 부분들을 확인하시는 경우,

댓글 등을 통해서 알려주시면 정말 감사하겠습니다.)

<스마트폰 로그 분석(Teamviewer Quicksupport 설치)>

1. 스마트폰에서 로그파일 확인

- "팀뷰어 - 우측상단(... 더보기 버튼) - 고급 - 로그파일"에서 확인 가능하다.

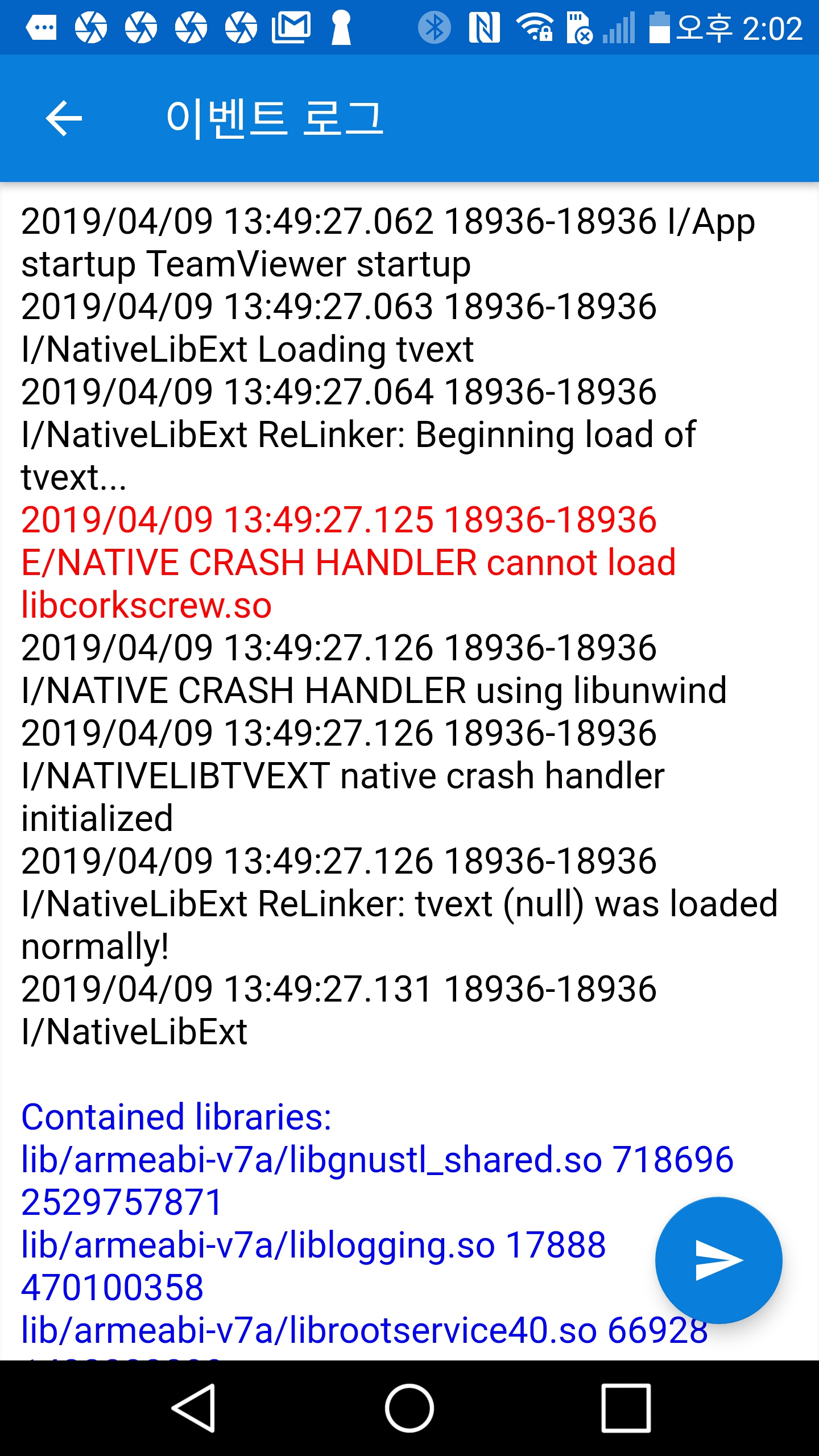

2. 스마트폰에 저장된 이벤트 로그(TVLog.html)

- 앱에서 직접 이벤트 로그 확인이 가능하다.

- Teamviewer Quicksupport는 PC버전의 Teamviewer와 달리 모든 이벤트 로그를 하나의 TVlog.html에 저장한다.

- 이벤트 로그를 보면, 설치시점부터 외부 접속IP주소, 팀뷰어 서버와의 통신내역 등 확인이 가능하다.

3. Teamviewer Quicksupport 앱에서 이벤트 로그 파일 전송하기

- 우측 하단의 종이비행기 버튼을 눌러,

스마트폰에 저장된 이벤트 로그를 이메일, 구글 드라이브 등을 통해 공유 가능하다.

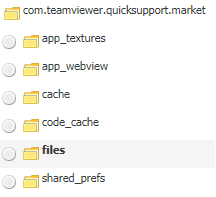

4. Teamviewer Quicksupport 이벤트 로그(TVLog.html) 저장 위치

- 스마트폰에서 Teamviewer Quicksupport 앱을 실행하여 이벤트 로그파일을 전송할 여건이 안되는 경우,

(앱 실행 불가, 액정 고장, 백업파일만 존재 등)

/media/0/Android/data/com.teamviewer.quicksupport.market/files/TVLog.html에서 이벤트 로그 파일 확인 가능하다.

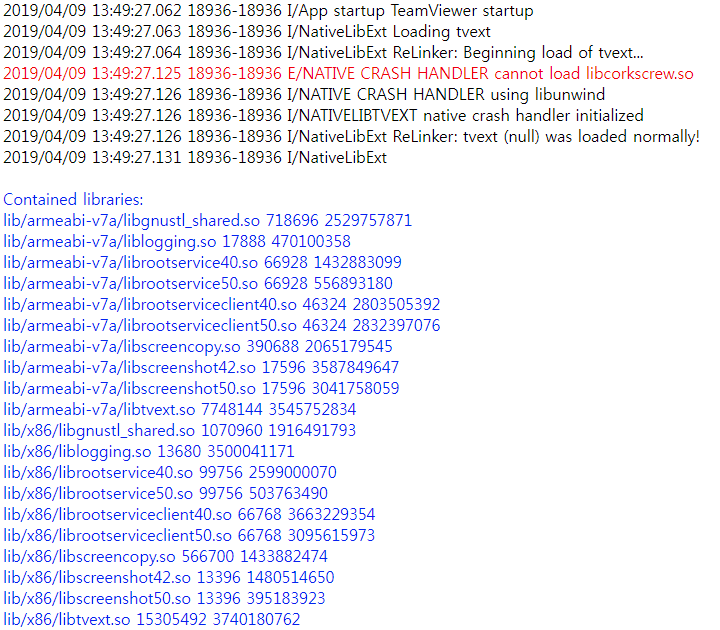

5. Teamviewer Quicksupport 이벤트 로그(TVLog.html) 분석

Teamviewer Quicksupport 로그(/media/0/Android/data/com.teamviewer.quicksupport.market/files/TVLog.html)와

팀뷰어 플러그인 같은 addon(Samsung, LG 등 제조사별로 앱스토어에서 제공) 로그

(/media/0/Android/data/com.teamviewer.quicksupport.addon.lg/files/TVLog.html)의

이름이 동일하게 TVLog.html이다.

addon 로그에서는 포렌식 관점에서 필요한 정보는 거의 없다.

addon helper의 시작시점과 버전정보 정도만 확인 가능하다.

반면, Teamviewer Quicksupport 이벤트 로그에서는 원격 접속한 IP주소 등을 확인할 수 있다.

Teamviewer Quicksupport 설치 및 시작 시점 확인이 가능하다.

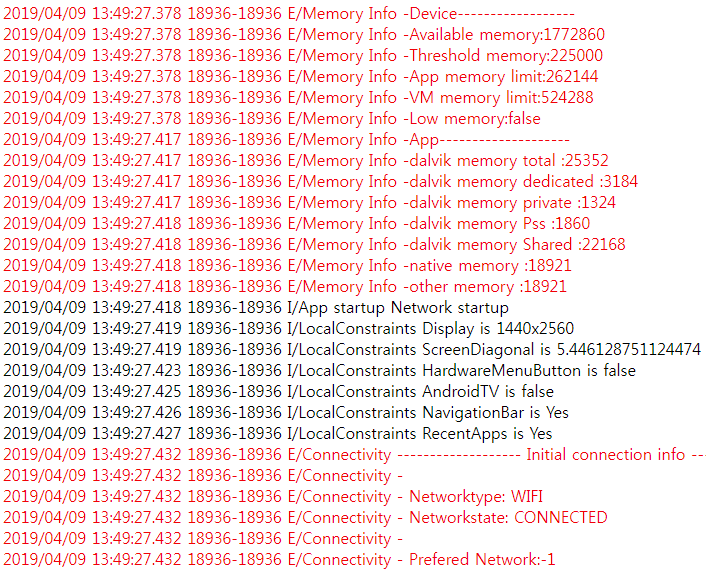

Teamviewr Quicksupport가 설치된 스마트폰의 기기 정보 등 확인이 가능하다.

스마트폰의 메모리상태 및 네트워크 정보(무선 인터넷 연결여부 등) 확인이 가능하다.

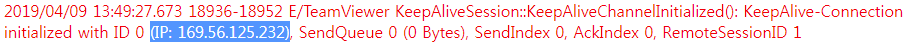

(IP: 169.56.125.232)와 같은 형식으로 이벤트 로그 내 다수의 IP주소가 확인이 되는데,

이는 원격접속한 IP주소가 아닌 팀뷰어 서버 IP주소일 뿐이다.

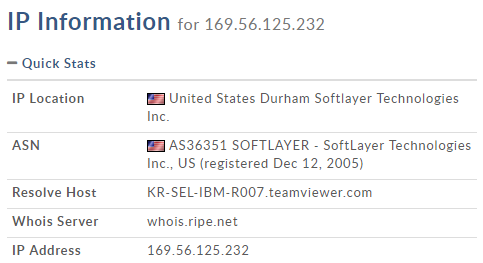

스마트폰에 원격접속한 IP주소를 확인하기 위해서는

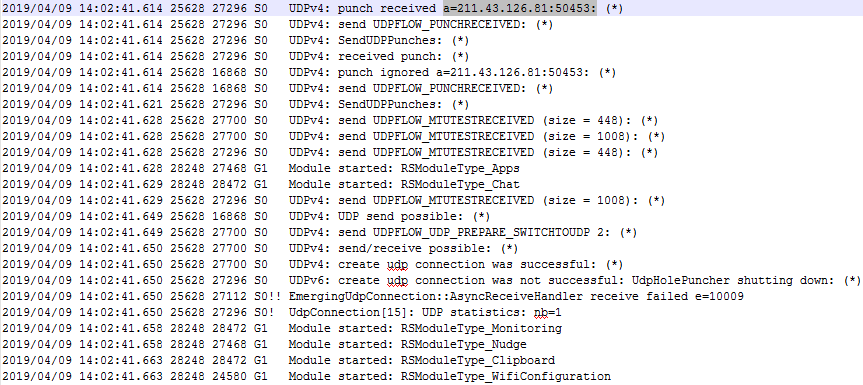

"a=xxx.xxx.xxx.xxx:50118: (*)"과 같은 형식으로 저장된 부분을 찾으면 된다.

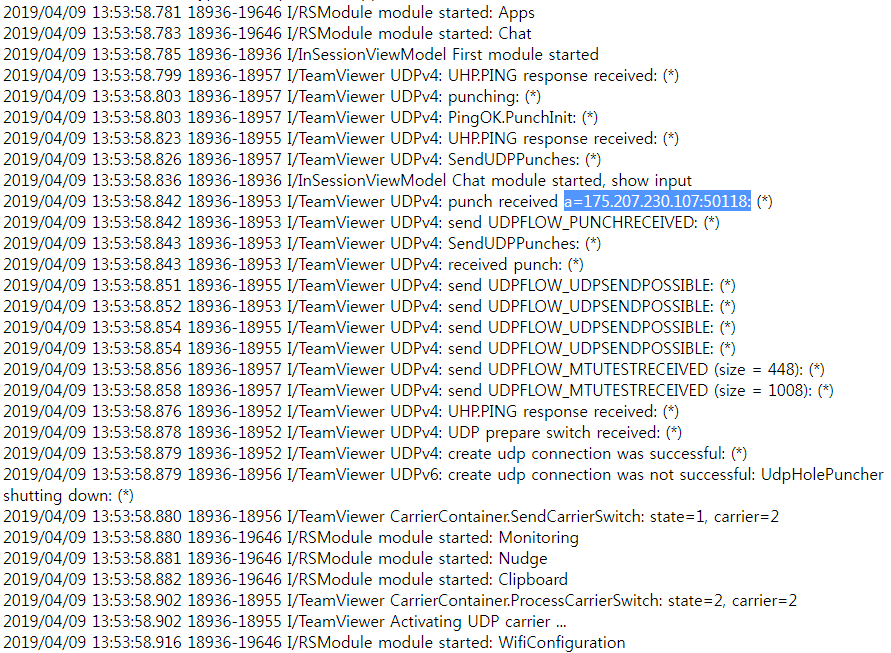

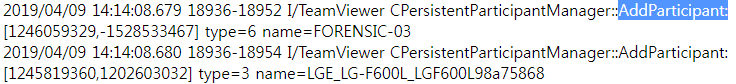

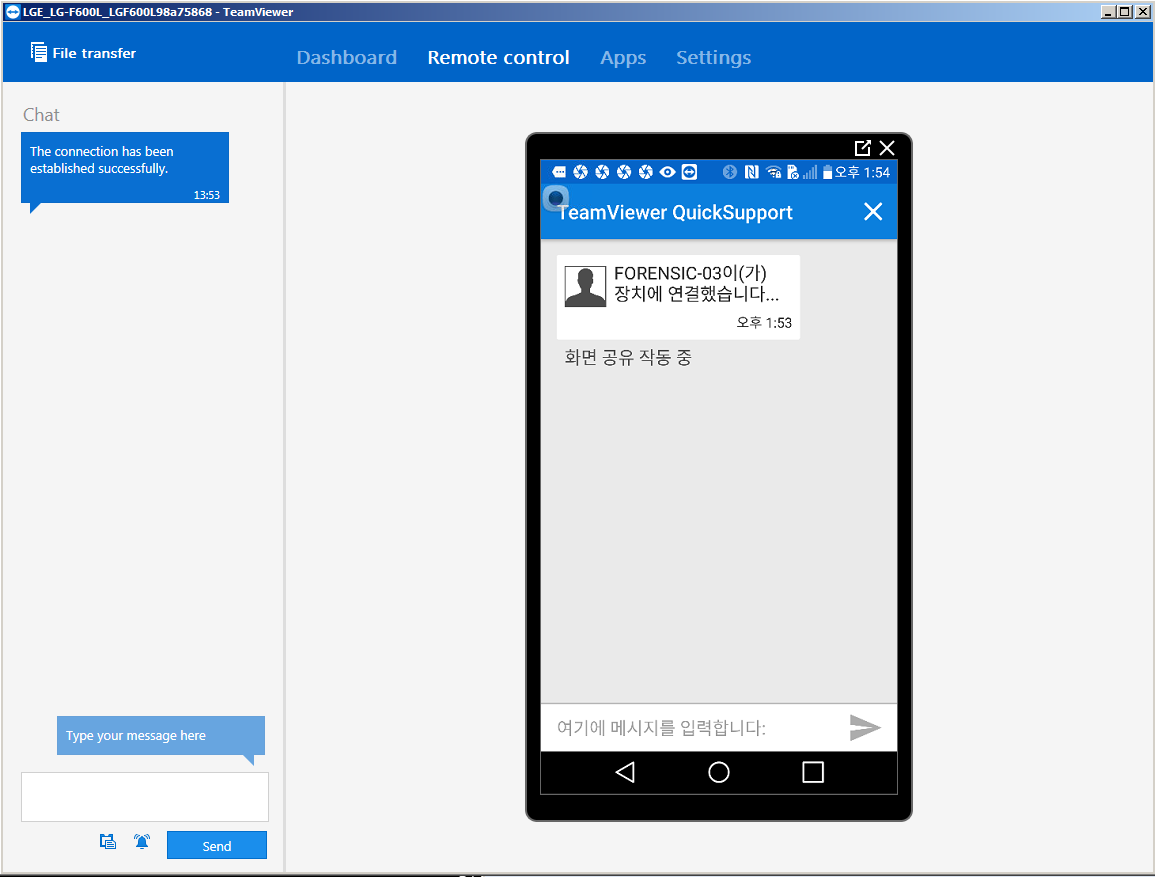

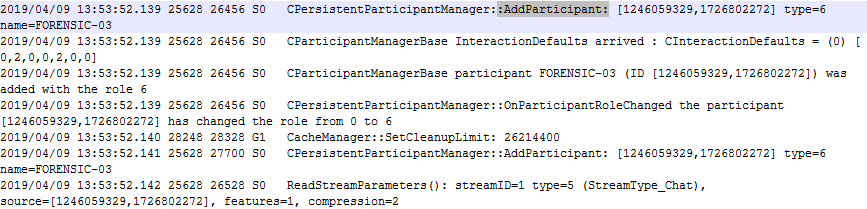

스마트폰 및 원격접속한 컴퓨터의 이름도 확인이 가능하다.

"AddParticipant:"과 같은 형식으로 저장된 부분을 찾으면 된다.

아래 로그의 경우 "FORENSIC-03"이 스마트폰에 원격접속을 한 컴퓨터의 이름이다.

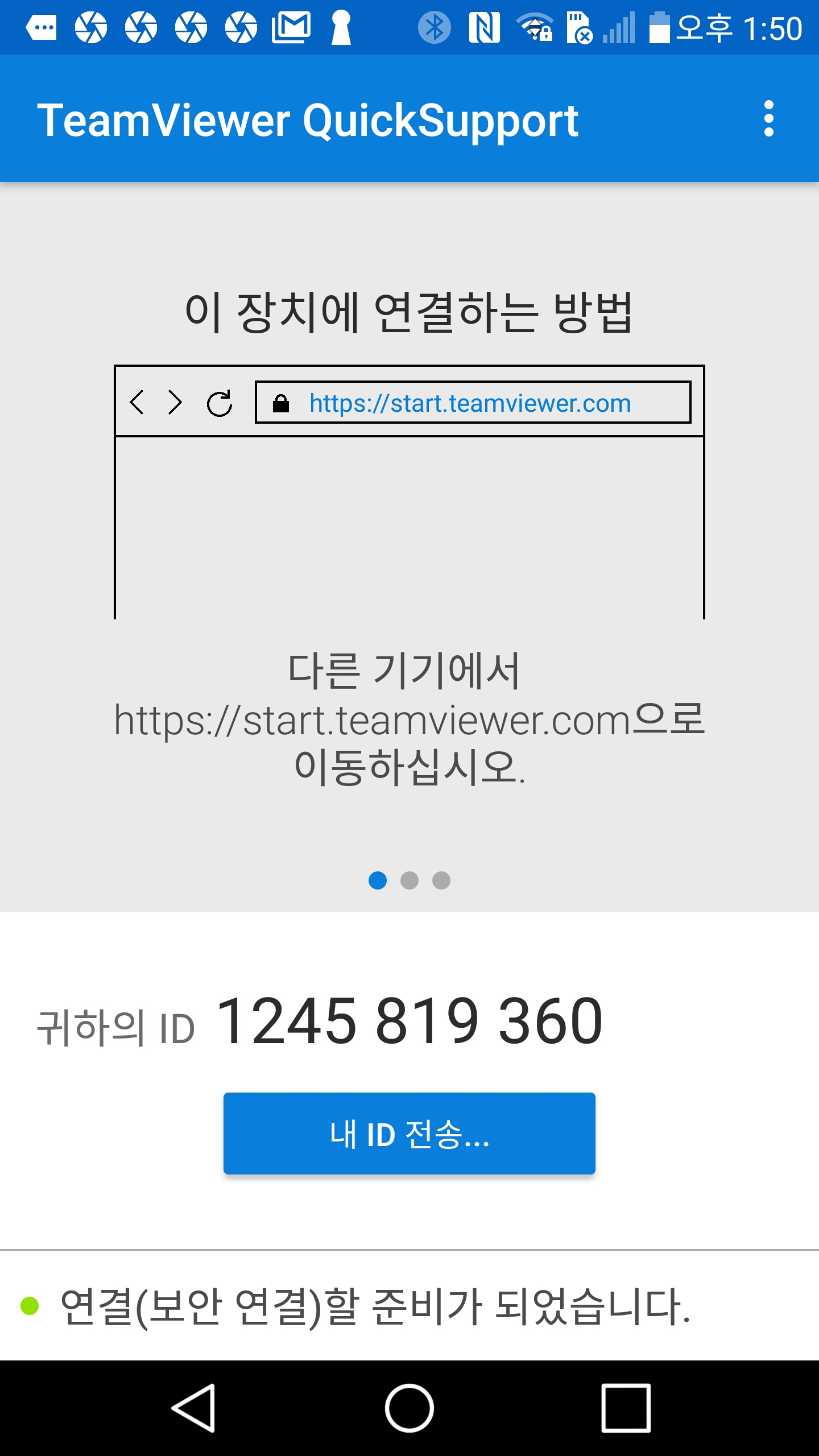

*원격접속한 PC의 컴퓨터 이름 'Forensic-03'

*원격접속한 PC의 팀뷰어 ID '1246059329'

*스마트폰의 팀뷰어 ID '1245819360'

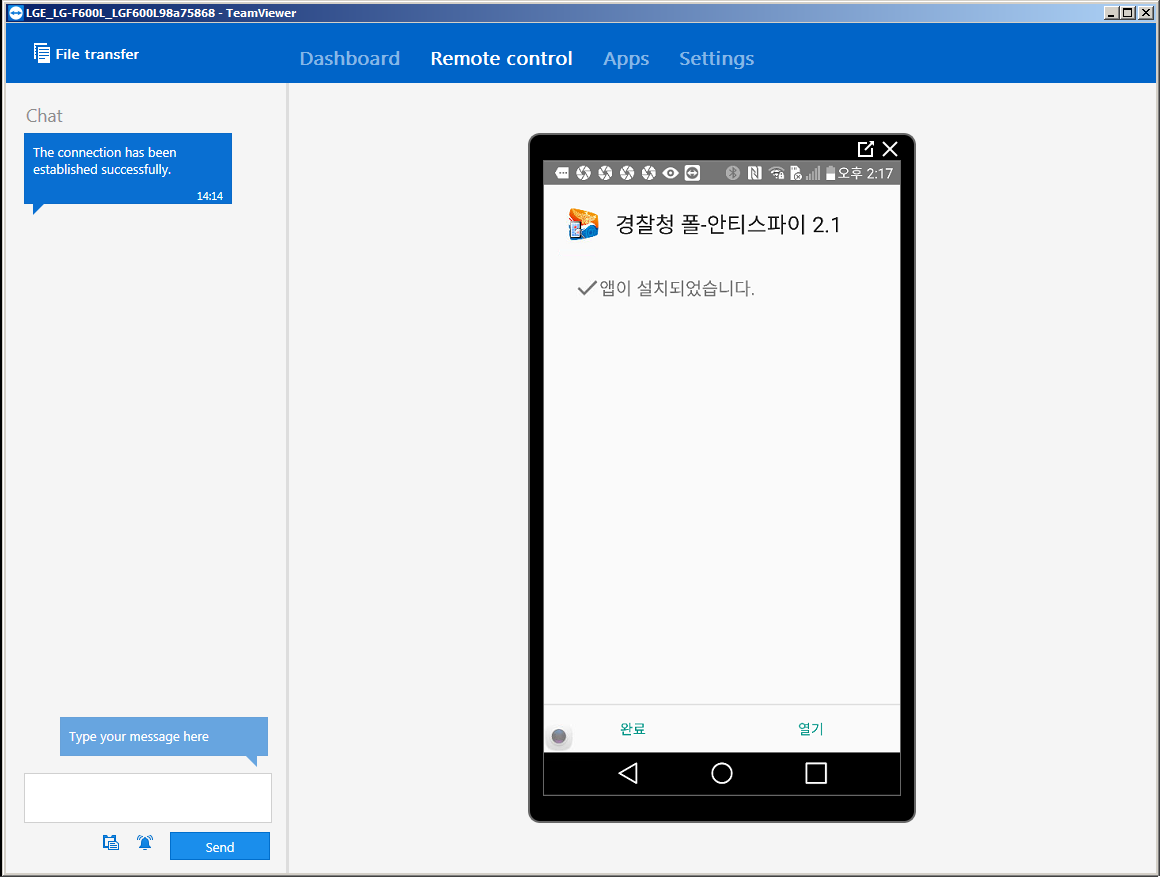

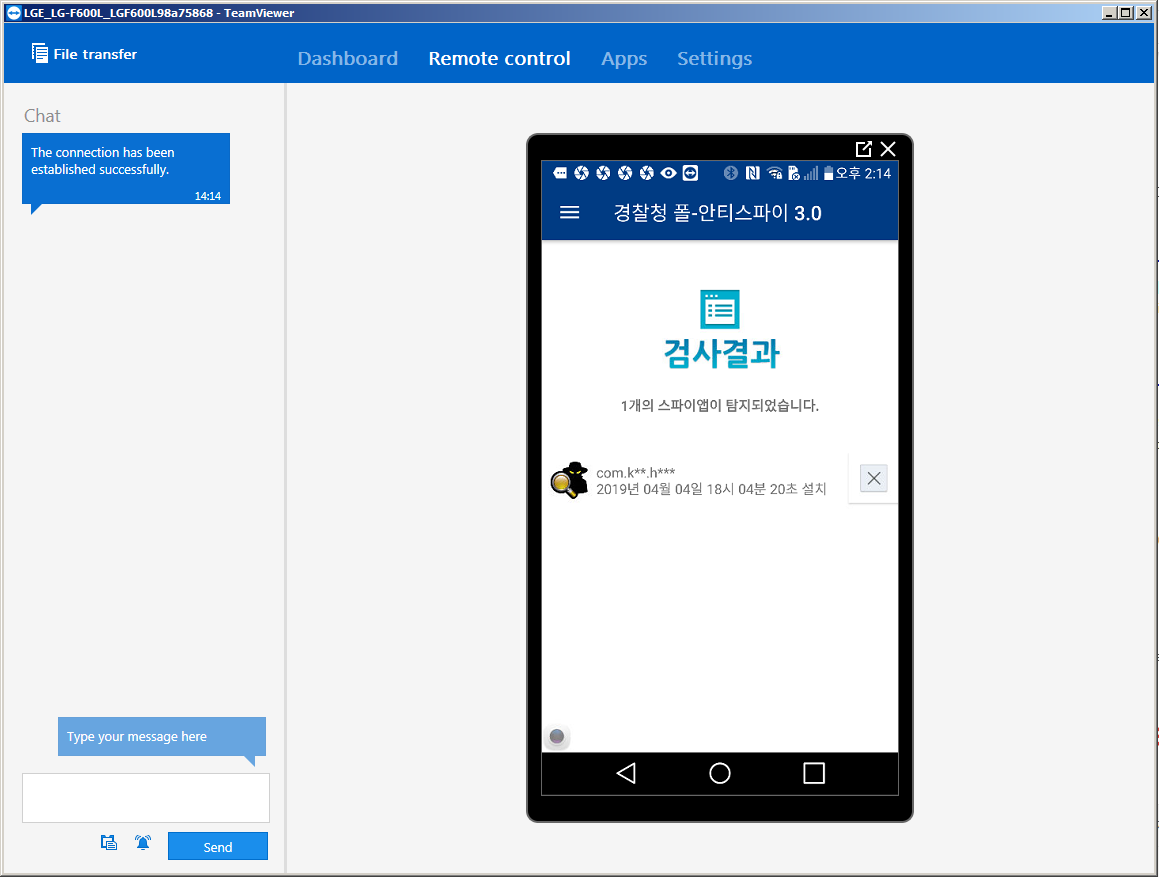

앱의 설치 및 제거 관련 로그도 확인이 가능하다.

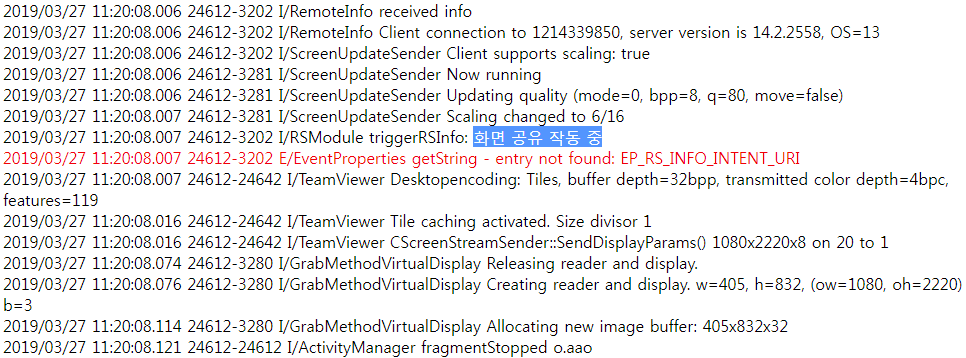

또한 PC에 화면 정보를 전송한 내역도 확인이 가능하다.

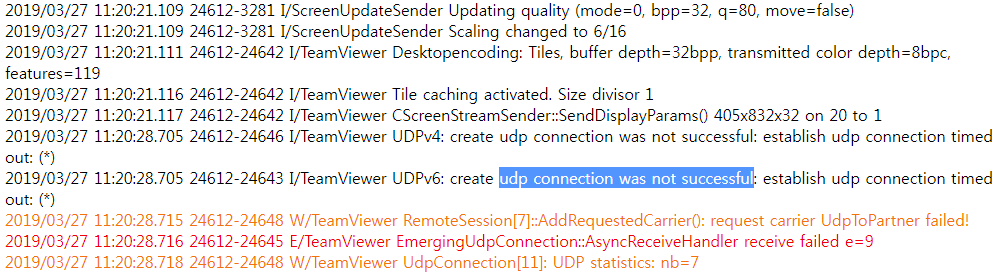

접속종료 정보는 명확하지 않은 경우들이 있다. 접속에러가 빈번하게 발생하기 때문이다.

사용자가 정상적으로 종료시에는 아래와 같이 "CmdEndSession():" 관련 로그가 확인된다.

그러나 정상적으로 종료하지 않은 경우에도 다수 접속에러가 발생하는데,

이 경우 아래와 같이 "create udp connection was not successful:"과 같은 형태의 로그가 기록된다.

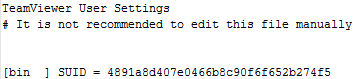

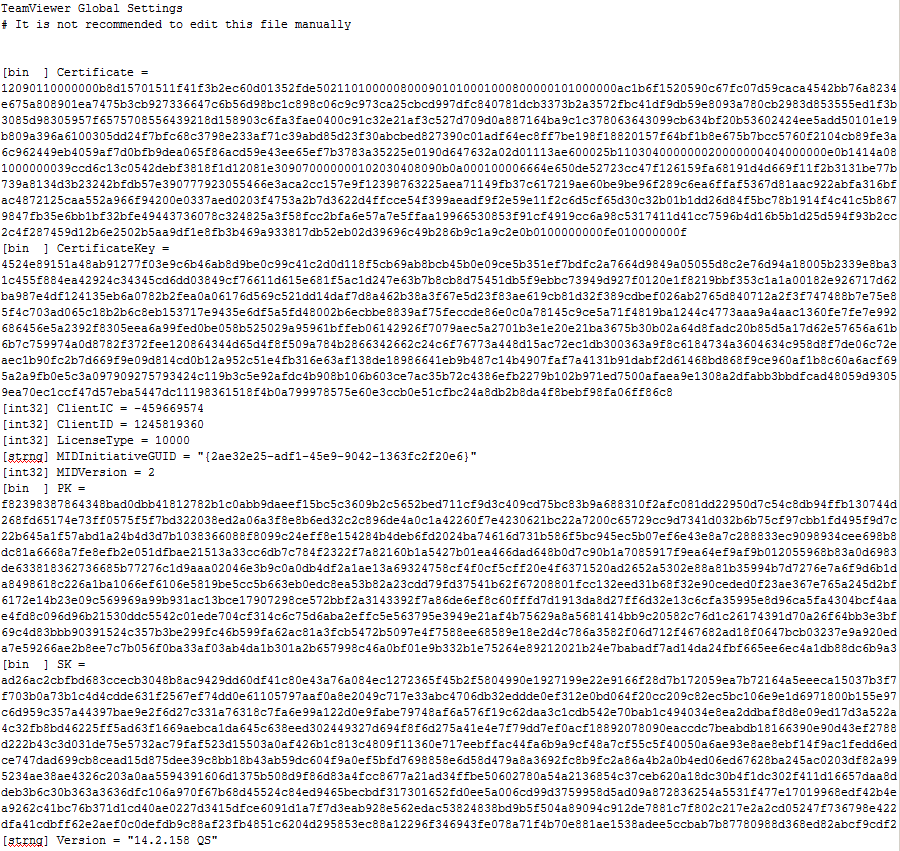

※ 기타 환경설정 파일

0) TVLog.html에서 Teamviewer Quicksupport 실행초반에 환경설정파일을 가장 먼저 읽는다.

1) Client, Global 환경설정(client.conf, global.conf) 파일 위치:

/userdata/data/com.teamviewer.quicksupport.market/files/

2) Client, Global 환경설정 파일명 및 내용

- client.conf : SUID 저장됨

- global.conf : Teamviewer Quicksupport 버전 및 인증서정보 등 저장됨

<PC 로그 분석>

스마트폰에 원격접속을 시도한 PC에서도 위 스마트폰 로그(TVLog.html)에 상응하는 로그가 저장된다.

그 위치는 "C:\Program Files (x86)\TeamViewer"이며,

로그파일의 이름은 "TeamViewer14_Logfile.log"이다.

(PC에 설치한 Teamviewer의 버전에 따라 숫자는 달라지는 것으로 보인다.)

로그파일에서는 인터넷 연결정보(IP주소) 및 팀뷰어 버전정보 등 확인이 가능하다.

스마트폰의 Teamviewer Quicksupport 로그(TVLog.html)와 동일하게

"AddParticipant:"를 검색하여 상호 연결된 Device 이름 및 팀뷰어 ID 확인이 가능하다.

(1246059329는 PC의 팀뷰어 ID, 1245819360은 스마트폰의 팀뷰어 ID이다.)

또한, 스마트폰의 Teamviewer Quicksupport 로그(TVLog.html)와 동일하게

"a=xxxxxx.xxx.xxx:50453:"를 검색하여 접속한 스마트폰의 IP주소를 확인 가능하다.

'Digital Forensics > Mobile' 카테고리의 다른 글

| [해결방법] 아이폰 사진 동영상 오류 없이 컴퓨터로 옮기기 (7) | 2020.03.04 |

|---|---|

| [Teamviewer Quicksupport] 팀뷰어 퀵서포트 사용법 (2) | 2020.01.21 |

| [Teamviewer Quicksupport] 팀뷰어 퀵서포트 사용법 (0) | 2019.04.13 |