1. File Header 이용한 Carving

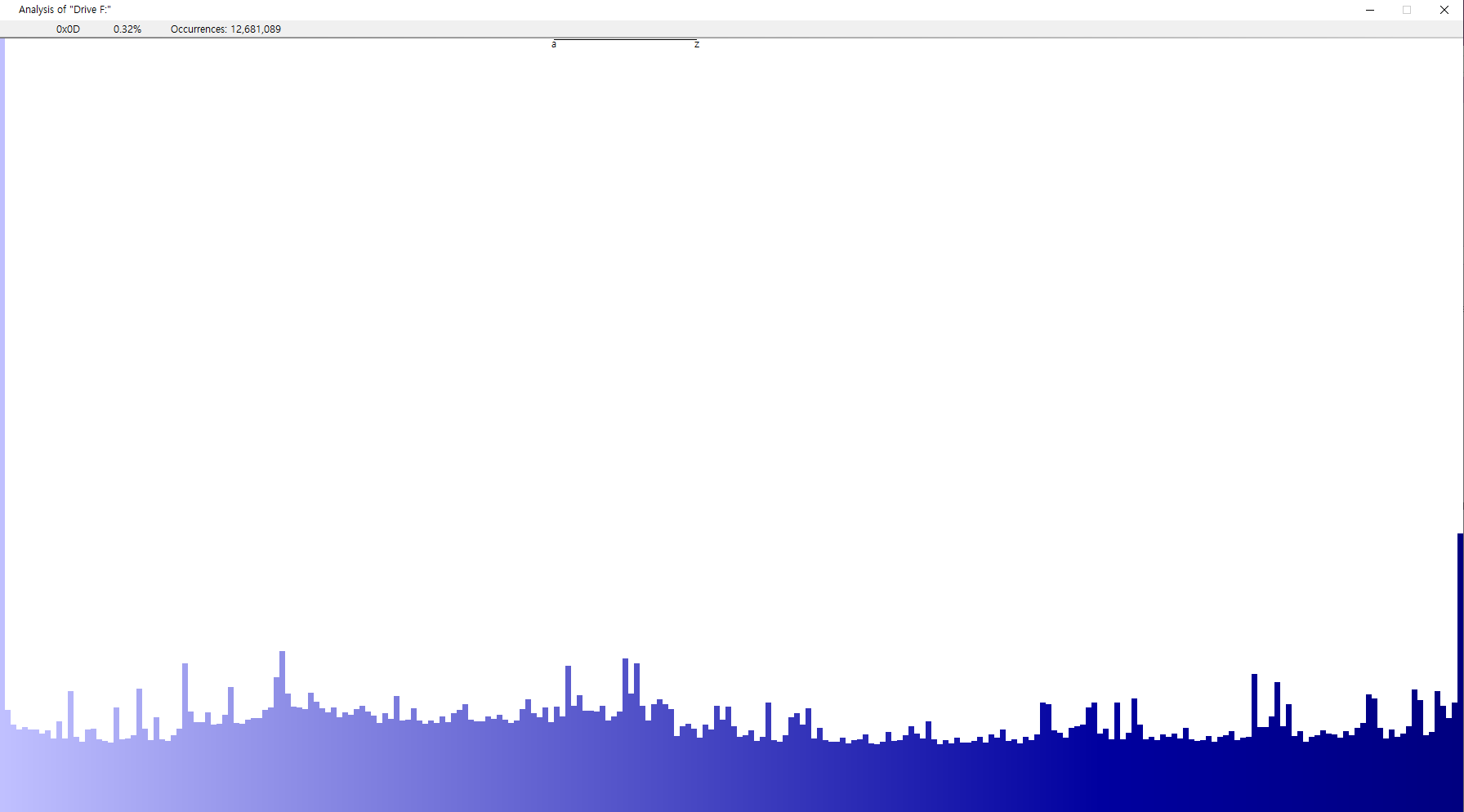

특징적인 파일 헤더 시그니처(바이트 값의 특정 순서)로 인식할 수 있는 파일을 검색한다.

파일시스템 구조에 의존하지 않기 때문에, 삭제된 파일도 Carving이 가능하다.

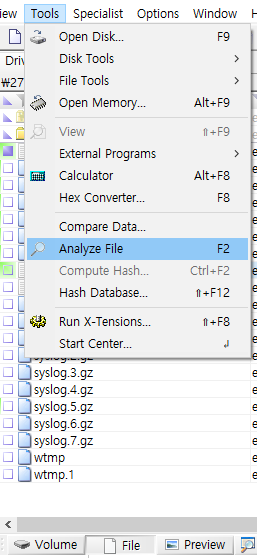

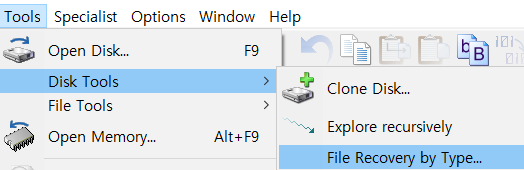

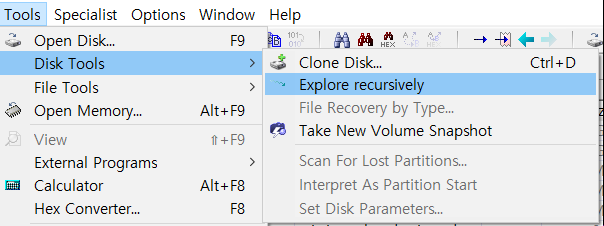

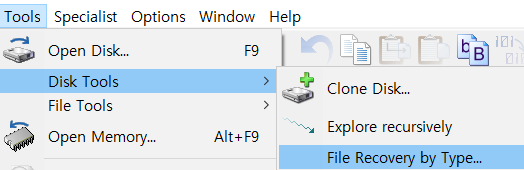

Tools - Disk Tools - File Recovery by Type

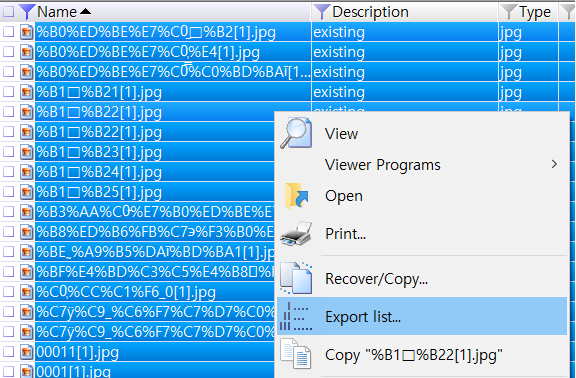

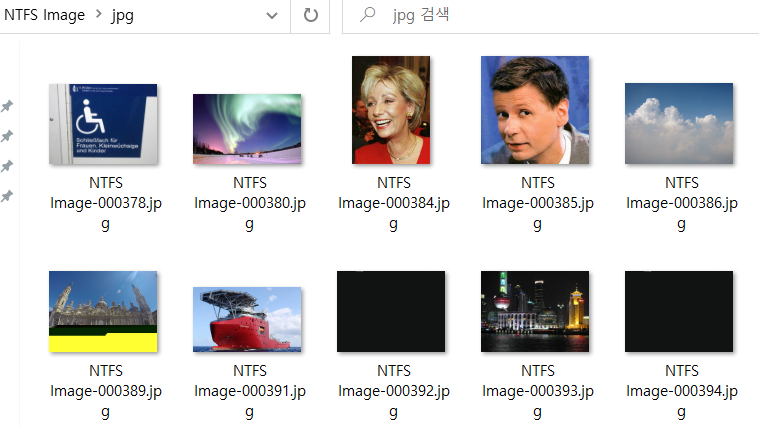

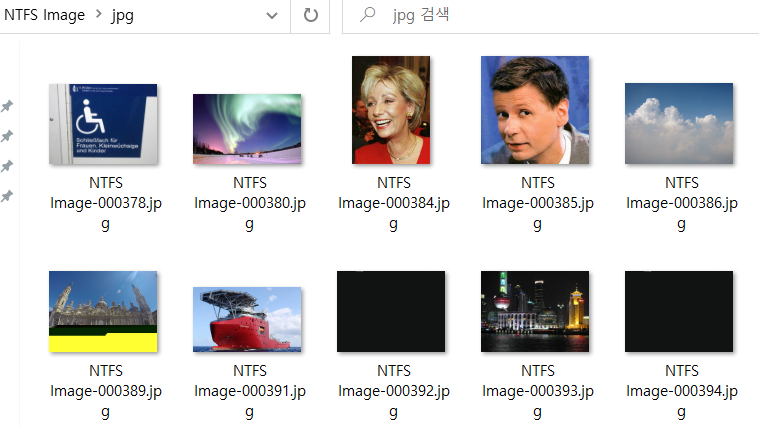

파일 헤더 시그니처를 기반으로 발견된 파일은

아무 곳에나 저장되지 않고 볼륨 스냅샷의 전용 가상 디렉터리에 목록화된다.

즉, 파일에 대한 참조만 저장된다(임의로 붙인 이름, 추정 크기, 시작 오프셋 등).

파일 내용은 파일을 보거나 복사하는 경우, 원본 디스크/이미지에서 즉시 읽는다.

필요시, 해당 파일들을 추출하여 별도의 저장공간에 저장 가능하다.

2. Refine Volume Snapshot을 이용한 Carving

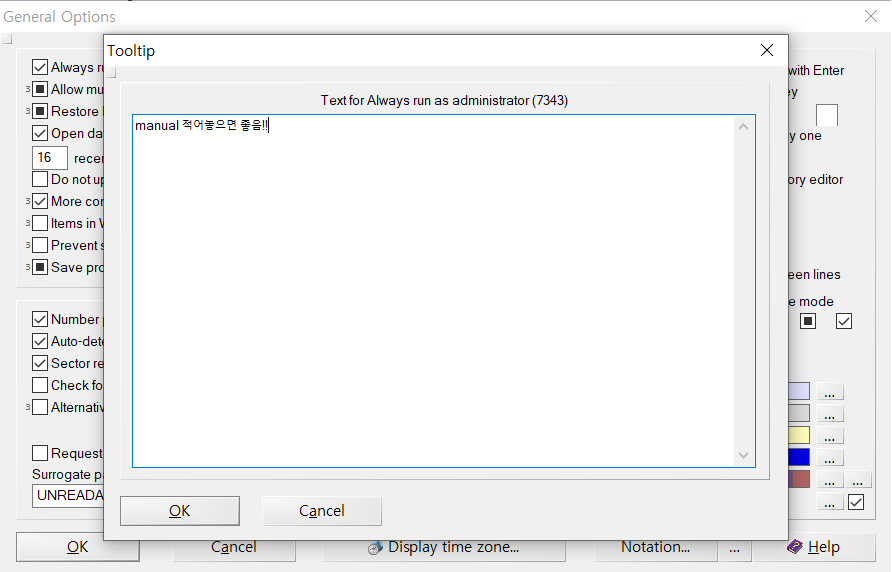

※ 참고사항 :

이미 Volume Snapshot을 통해 복구/분석된 파일은 free space에서 제외되므로,

오히려 disk tools를 이용한 것보다 결과가 적을 수 있다.

그러나 X-ways를 이용해 계속 분석한다면,

어차피 Volume Snapshot을 이용해 분석하는 것이므로 더 강력하다고 볼 수 있다.

필요에 따라 구분하여 사용해야 한다.

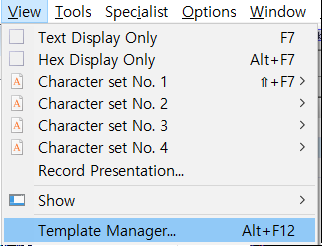

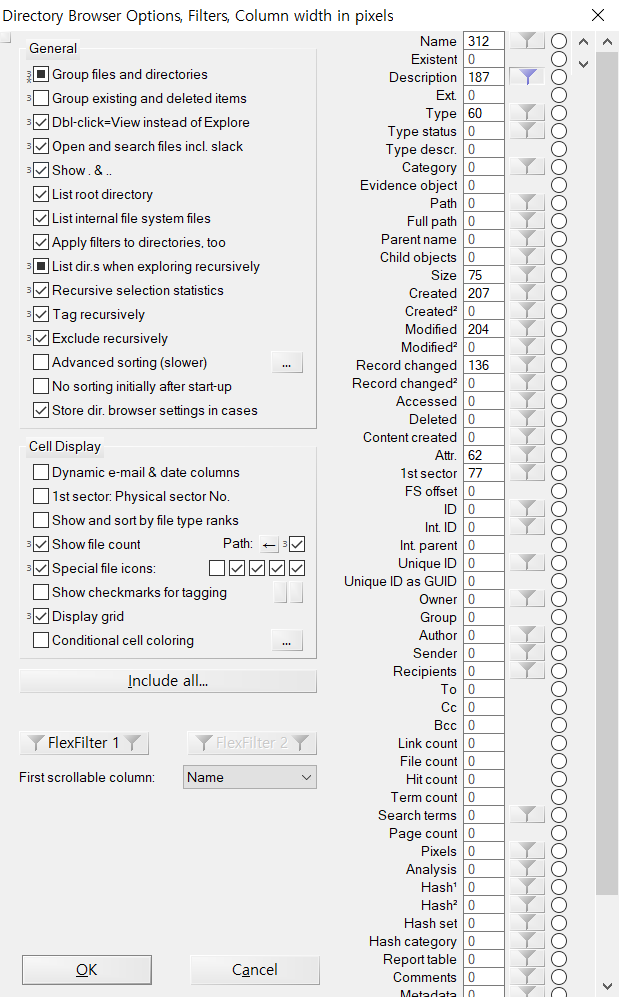

(1) Operations at the disk/poartition level

- File header signature search를 선택하면

위와 같이 파일 헤더 시그니처를 이용한 카빙이 된다.

카빙된 파일은 Path unknown 폴더에 저장된다.

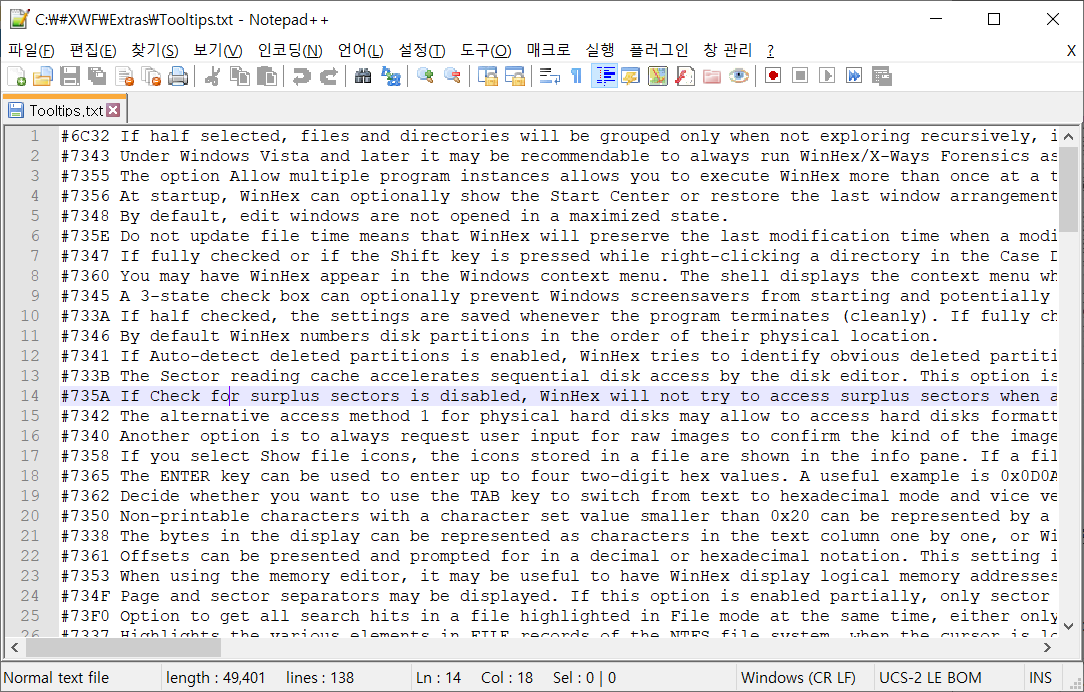

즉, Refine Volume Snapshot은 증거 객체를 추가적으로 분석하여

Volume Snapshot에 더 많은 데이터를 추가하는 것이다.

위와 같이 다양한 옵션으로 추가 분석을 수행한 후,

그 분석 결과를 Volume Snapshot에 저장한다.

c.f) X-ways는 Snapshot 기능을 이용하여 분석 Case를 저장한다.

이를 초기화하려면, Take New Volume Snapshot 기능을 이용하면 된다.

Volume Snapshot은 X-wauys에서 가장 중요한 기능 중 하나다.

EnCase의 Evidence Processor와 유사하다.