<DFRWS USA 2019> - 3일차

【 2019. 7. 16. 】

□ Session III: IoT Forensics

◦ 좌 장 : Frank Adelstein, Ph.D. (NFA Digital)

◦ 발표 2

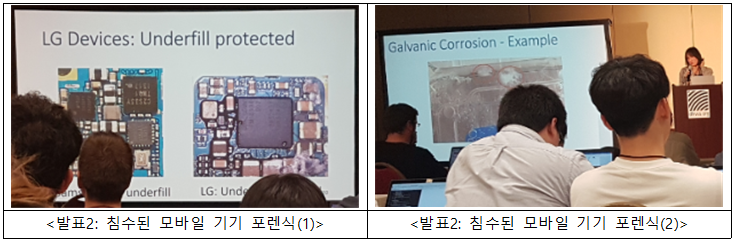

- 주제 : 물에 의해 손상된 모바일기기의 포렌식 분석

(원제 : Forensic analysis of water damaged mobile devices)

- 발표자 : Aya Fukami

- 발표내용

△ 물에 의해 손상된 모바일기기를 기존의 Chip Off 방법이나 부품을 동일한 사양의 기기에 이식하는 방법을 지양하고 포렌식 의뢰된 원래의 모바일기기를 작동 상태로 복원하는 방법 제시함

△ 물에 의해 손상된 기기는 ECM(electrochemical migration) 일어나는데 각 부품별로 제조사별, 각기 다른 환경(물에 노출된 시간 등)에서 ECM의 상태를 테스트, 전기, 화학적 상태 변동에 대해 관찰, 기록함

△ 물에 의해 손상된 부품의 ECM 상태에 대한 진단방법과 복원방법에 대해 제시함

△ 금속부식의 상태를 진단하고 부팅과 관련 부품인지에 대한 판단후 금속부식 생성물을 제거하여 의뢰된 기기를 작동 상태로 복원함

'Digital Forensics' 카테고리의 다른 글

| DFRWS USA 2019 - EM-SCA 기법 (IoT 포렌식) (0) | 2019.10.18 |

|---|---|

| DFRWS USA 2019 - AI 스피커 디지털포렌식 (3) | 2019.10.18 |

| DFRWS USA 2019 - 닌텐도 3DS 포렌식 (0) | 2019.10.17 |

| DFRWS USA 2019 - 포스터 (0) | 2019.10.17 |

| DFRWS USA 2019 - 디지털포렌식 트리아지(Memory forensics as Triage Analysis) (0) | 2019.10.17 |